Интернет

Способы подключения к Интернету

Прежде всего интернет-центры Netcraze предназначены для подключения к Интернету разными способами — по Ethernet или оптоволоконной линии, по Wi-Fi или телефонной линии DSL, через мобильную сеть 3G/4G/LTE.

Возможно подключение к Интернету через предоставленный провайдером PON-терминал или модем с портом Ethernet.

Ниже представлен обзор различных способов подключения к Интернету, поддерживаемых интернет-центрами Netcraze.

Подключение по выделенной линии Ethernet

Все интернет-центры Netcraze предназначены прежде всего для надежного полнофункционального подключения к Интернету по выделенной линии Ethernet через провайдеров, использующих любые типы подключений: IPoE (самый распространенный тип подключения по технологии IPoE без логина и пароля для доступа в Интернет), PPPoE, PPTP, L2TP, 802.1x, VLAN 802.1q, IPv4/IPv6. Возможно совместное использование Netcraze и PON-терминала для расширения или дополнительной защиты домашней сети.

Режим Wireless ISP (WISP)

Иногда вам может потребоваться подключить существующую домашнюю сеть к Интернету, предоставляемому по Wi-Fi. Это может быть провайдерский хот-спот Wi-Fi, сеть Wi-Fi вашего соседа, открытая сеть какого-то кафе находящегося поблизости или резервное подключение к мобильной точке доступа в смартфоне при сбое у основного провайдера.

Если вы путешествуете с множеством гаджетов, режим WISP будет удобен для подключения к сети Wi-Fi в гостинице. Ваш Netcraze подключается к Wi-Fi сети гостиницы, а все мобильные устройства к его предварительно настроенной, защищенной сети Wi-Fi.

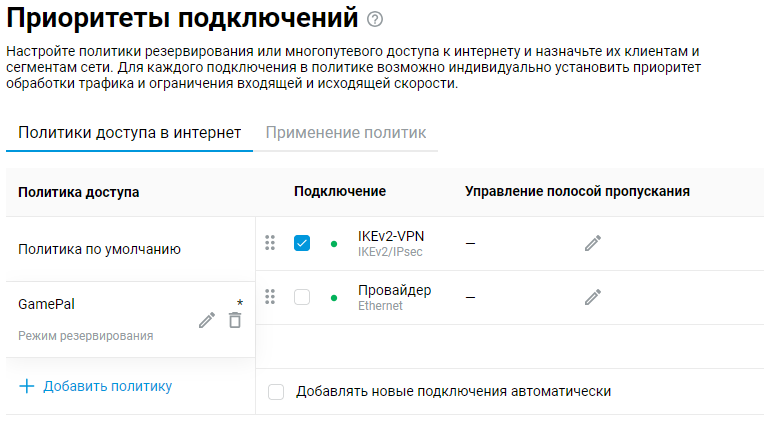

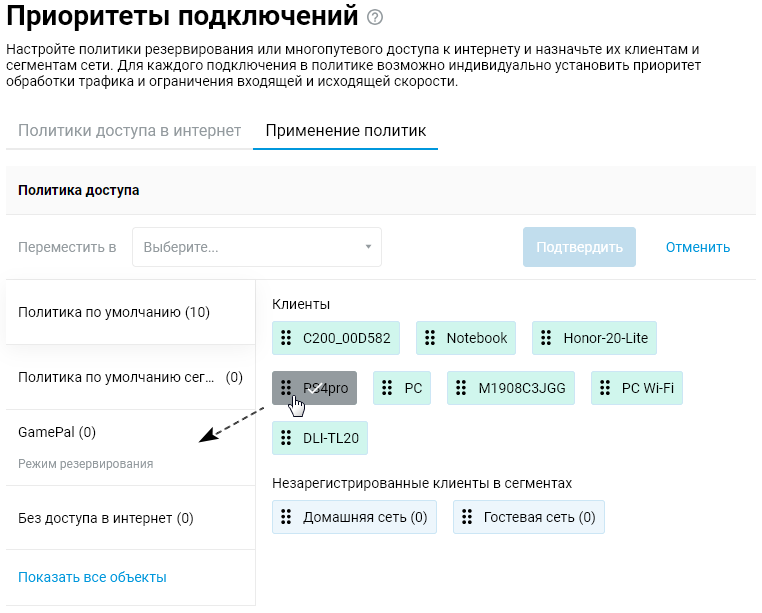

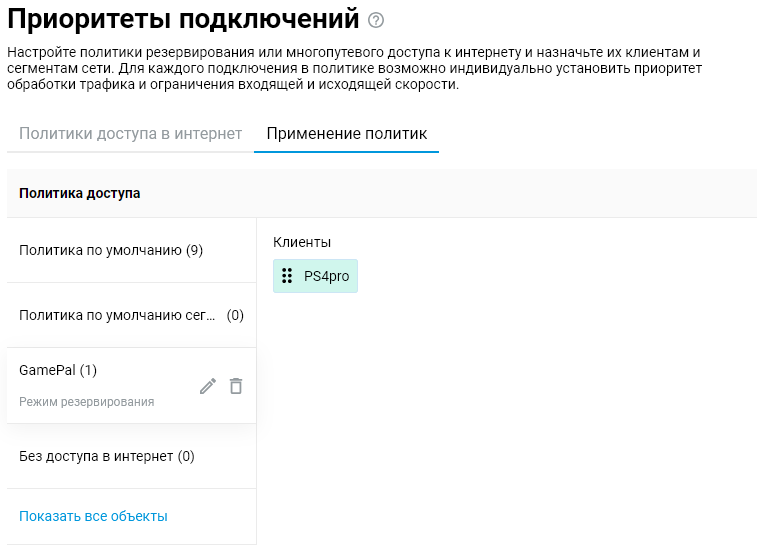

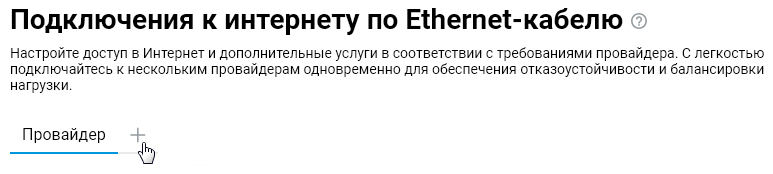

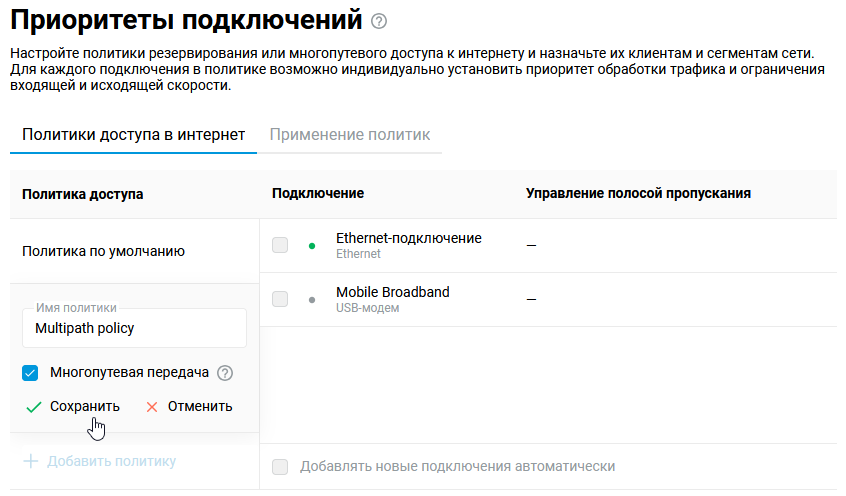

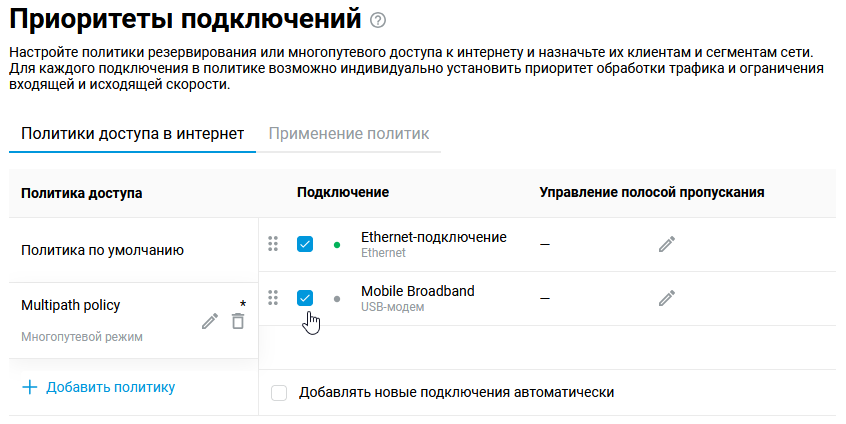

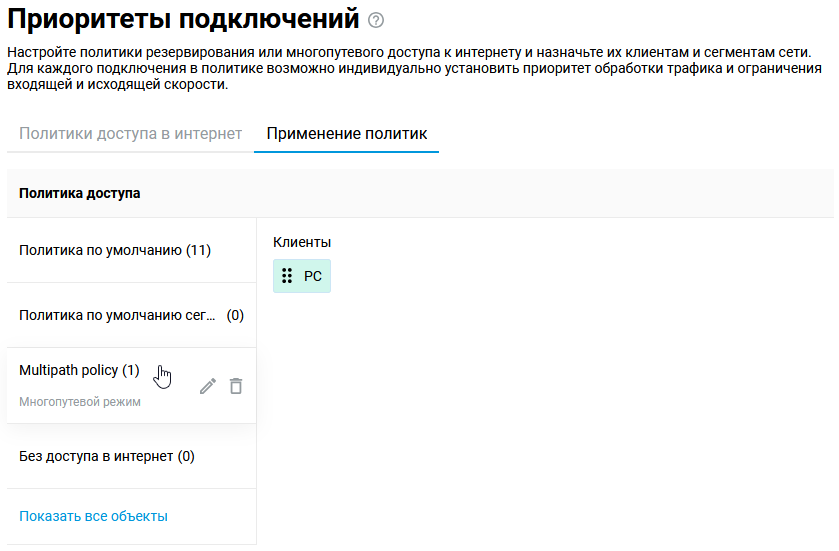

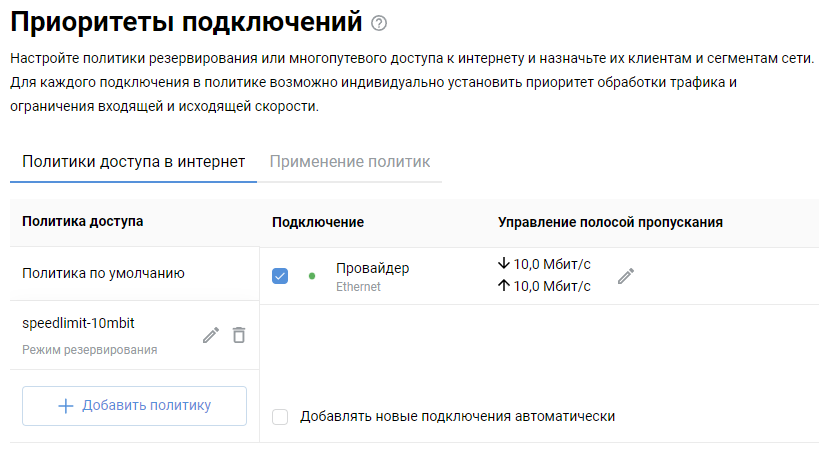

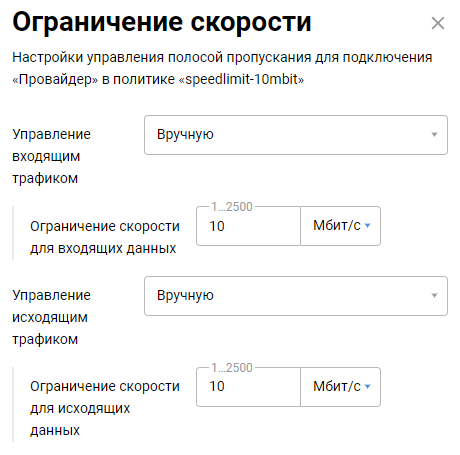

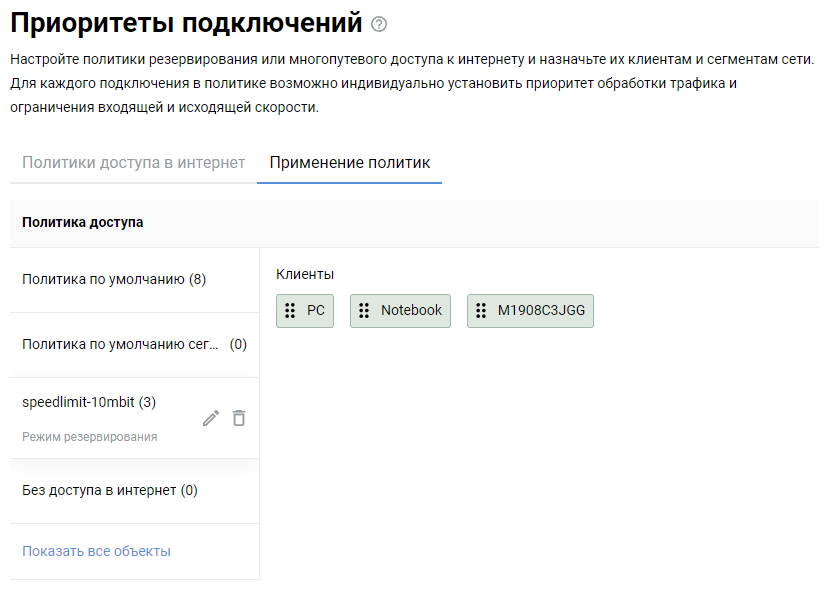

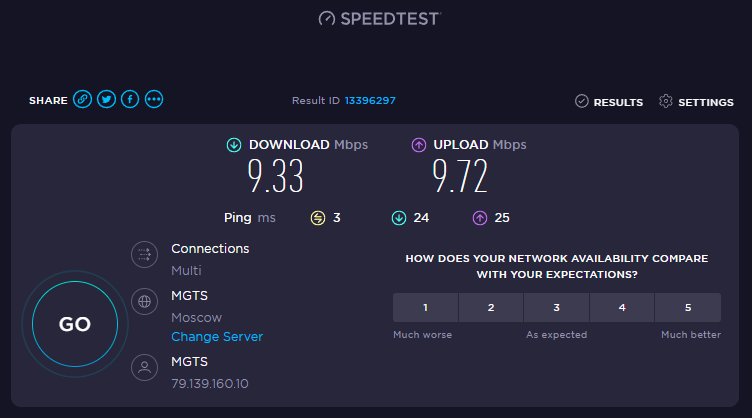

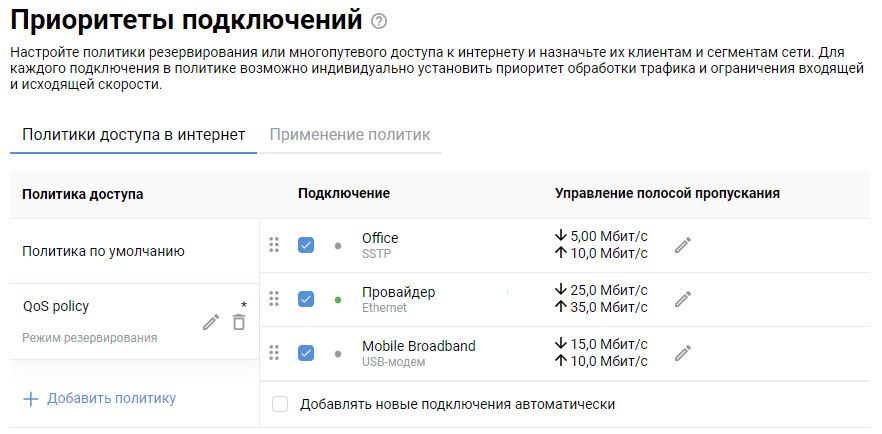

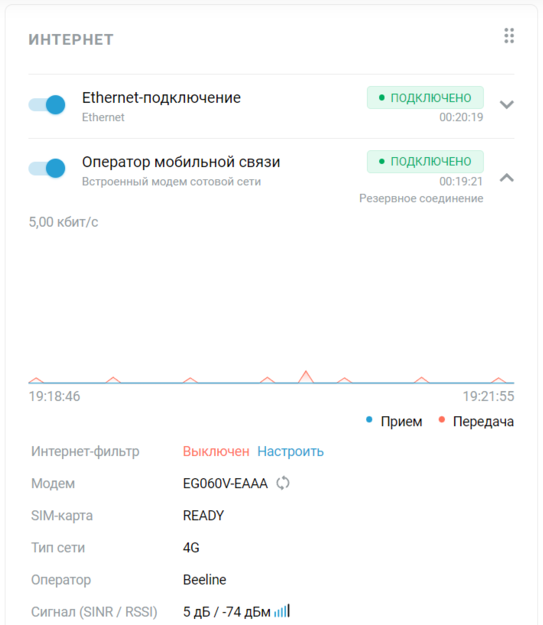

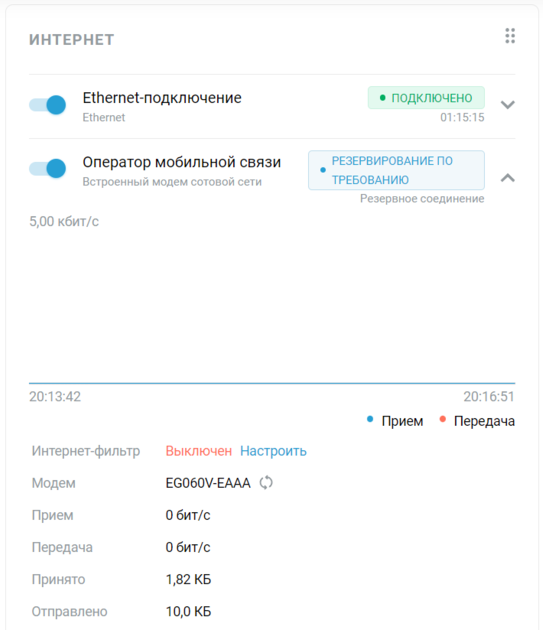

Подключение к нескольким провайдерам одновременно (Multi-WAN)

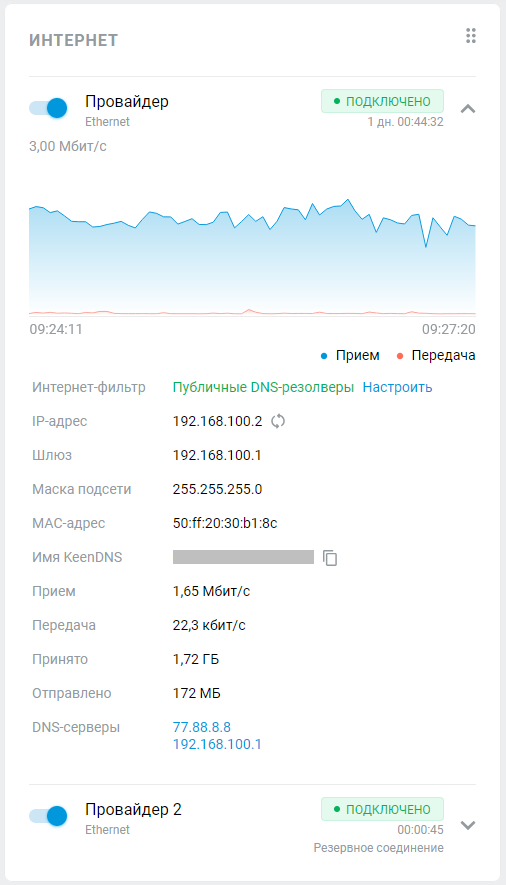

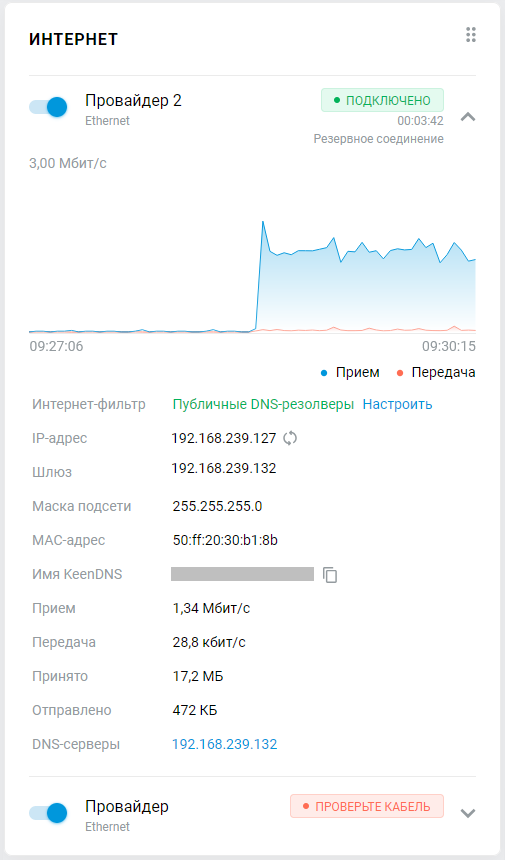

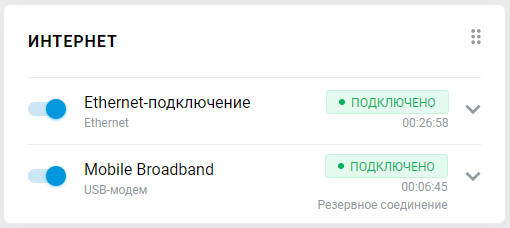

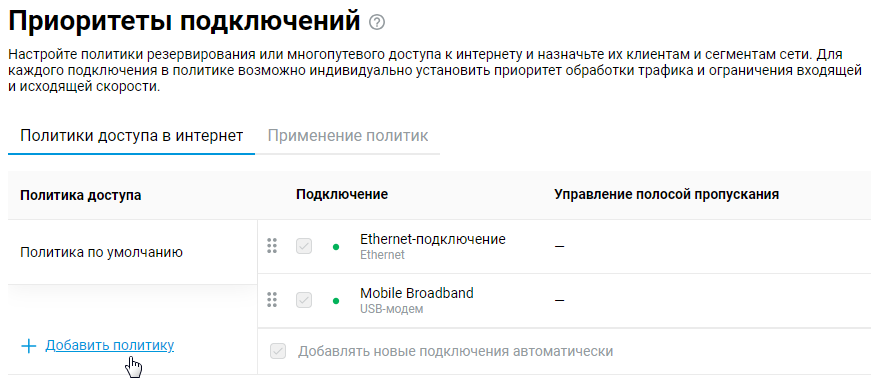

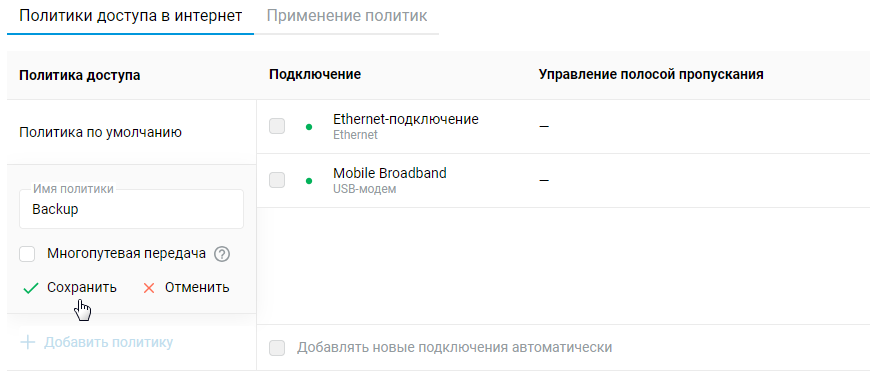

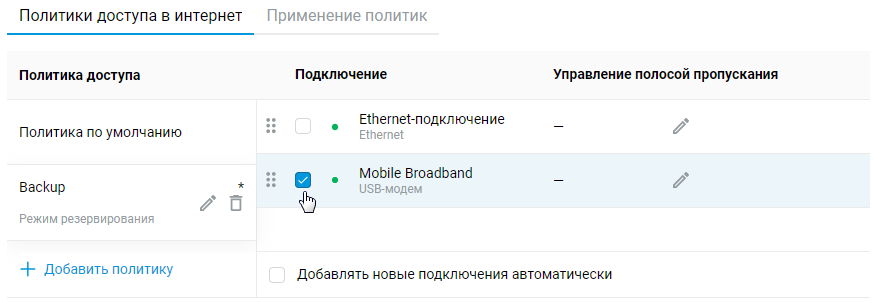

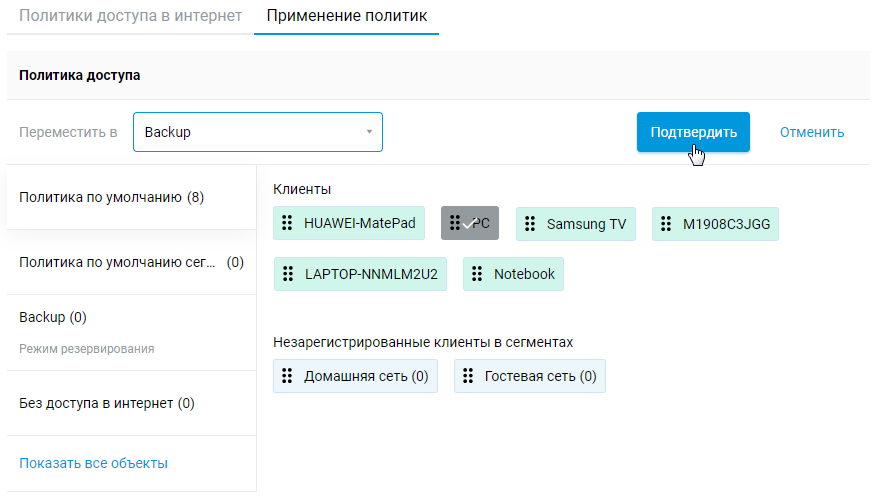

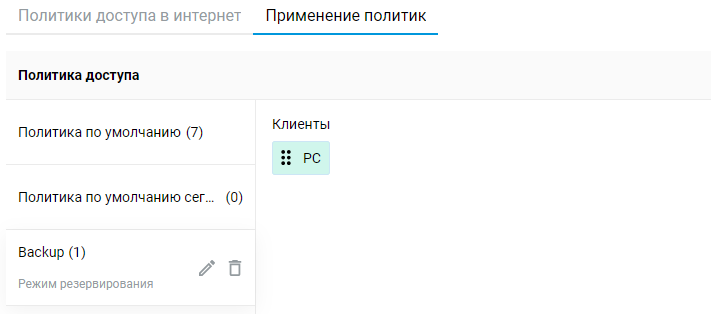

С помощью интернет-центра Netcraze вы можете организовать множественные подключения к нескольким провайдерам одновременно (в сетевой терминологии эту функцию также называют Multi-WAN). Например, можно подключить одновременно два интернет-кабеля Ethernet от разных провайдеров и настроить резервирование основного подключения. При сбое в сети основного провайдера Netcraze автоматически переключится на работу с запасным каналом. Функцию Multi-WAN поддерживают все без исключения модели интернет-центров Netcraze.

Примечание

Перед подключением и настройкой интернет-центра нужно выяснить следующую информацию (узнать её можно в службе технической поддержки вашего интернет-провайдера или из договора):

Используется ли логинn (имя пользователя) и пароль для доступа в Интернет;

Если используется логин и пароль, то какой протокол доступа используется — PPTP, L2TP или PPPoE;

При подключении через PPTP и L2TP нужно узнать IP-адрес или доменное имя VPN-сервера;

Какой IP-адрес вам предоставляет провайдер для работы в сети Интернет — постоянный публичный "белый" или частный "серый" IP-адрес;

Если используется постоянный публичный IP-адрес, нужно узнать этот адрес, а также другие параметры IP (маска подсети, основной шлюз и DNS-адреса провайдера);

Регистрирует ли ваш провайдер MAC-адрес устройства, с которого будет осуществляться доступ в Интернет; какой МАС-адрес зарегистрирован у провайдера; если в договоре с провайдером указан MAC-адрес другого устройства, например вашего компьютера, рекомендуем перед подключением сообщить провайдеру WAN MAC-адрес интернет‐центра, напечатанный на его этикетке, или же сменить MAC-адрес интернет‐центра в процессе настройки подключения.

Проводной

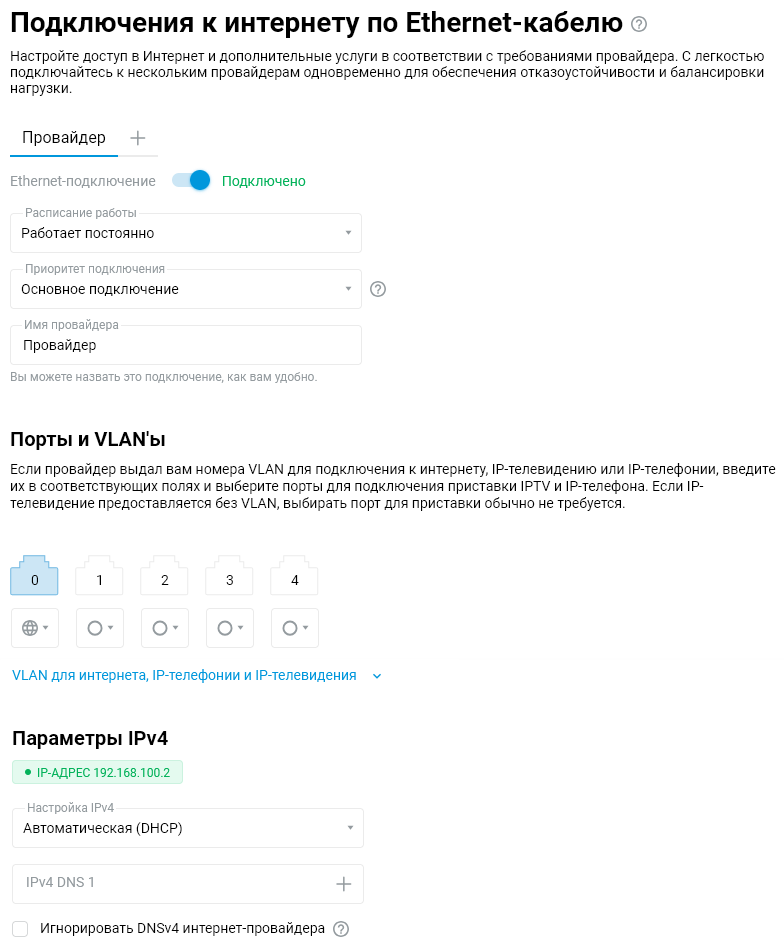

Подключение к Интернету по Ethernet

Интернет-центры Netcraze позволяют настроить подключение к Интернету по выделенной линии Ethernet через провайдеров, использующих любые типы подключений: IPoE, PPPoE, PPTP, L2TP, 802.1x, VLAN 802.1q, IPv4/IPv6.

Также возможно подключение к Интернету через предоставленный провайдером PON-терминал или модем с портом Ethernet.

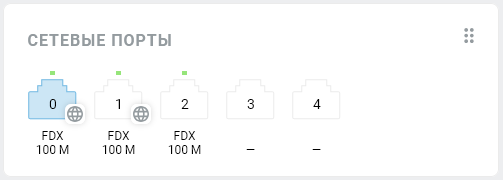

Кабель выделенной линии Ethernet от провайдера, оканчивающийся стандартным 8-контактным коннектором RJ-45, должен быть проложен до места расположения интернет‐центра и подключен к его порту 0 (WAN/Интернет).

Важно

Если в договоре с интернет-провайдером указан MAC-адрес другого устройства, например вашего компьютера, перед подключением кабеля выделенной линии сообщите провайдеру WAN MAC-адрес интернет‐центра, напечатанный на его этикетке, или же смените MAC-адрес интернет‐центра в процессе настройки подключения (сделать это можно по инструкции "Смена WAN MAC-адреса").

Самый популярный и простой способ подключения к сети по технологии IPoE. При этом способе не потребуется логин и пароль для доступа в Интернет. Достаточно подключить кабель провайдера к порту 0 интернет-центра, а домашние устройства подключить к его сети Wi-Fi или кабелем Ethernet к свободным сетевым портам. Как правило, дополнительной настройки не требуется.

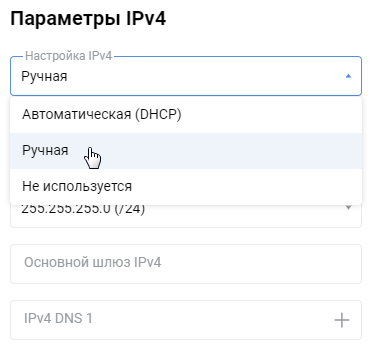

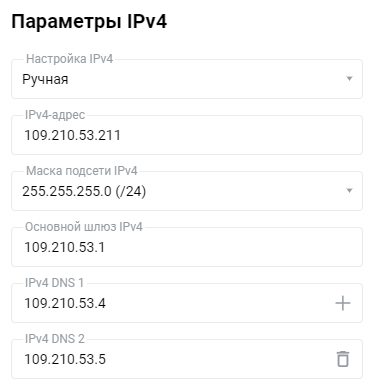

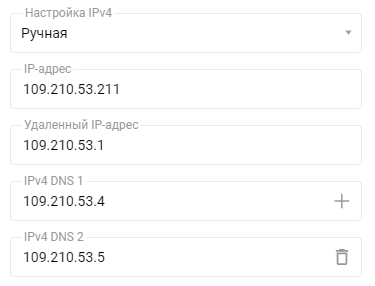

В случае если интернет-провайдер выделил вам постоянный публичный IP-адрес для работы в сети Интернет, его нужно указать в настройках интернет-центра. Для этого перейдите на страницу "Подключения к интернету по Ethernet-кабелю". В разделе "Параметры IPv4" в поле "Настройка IPv4" установите значение "Ручная".

Затем в поле "IPv4-адрес" впишите адрес, предоставленный провайдером.Если интернет-провайдер также предоставил другие параметры IP (маску подсети, адреса шлюза и DNS), укажите их в соответствующих полях. Например:

Смена WAN MAC-адреса

Некоторые провайдеры ограничивают доступ в Интернет только с одного устройства и регистрируют определенный MAC-адрес. Обычно, пользователь предоставляет провайдеру MAC-адрес сетевого адаптера компьютера. В этом случае доступ в Интернет будет возможен только с данного MAC-адреса.

Если это действительно так и вы знаете MAC-адрес, который зарегистрирован у вашего интернет-провайдера — это может быть адрес вашего предыдущего маршрутизатора, сетевого адаптера вашего ПК или МАC-адрес просто распечатывается в договоре, тогда можно заменить заводской МАС интернет-центра с необходимым MAC-адресом, которые ваш провайдер примет.

Подсказка

Если в договоре с провайдером указан MAC-адрес другого устройства, например вашего компьютера, перед подключением кабеля выделенной линии сообщите провайдеру WAN MAC-адрес интернет‐центра, напечатанный на его этикетке, или смените MAC-адрес интернет‐центра в процессе настройки подключения.

Клонирование MAC-адреса возможно только при подключении компьютера по Ethernet-кабелю!

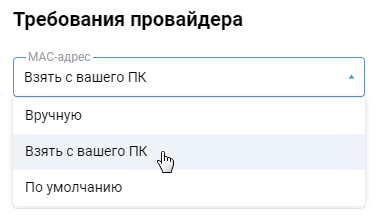

На странице "Подключения к интернету по Ethernet-кабелю" в разделе "Требования провайдера" в поле "MAC-адрес" можно выбрать одно из значений:

"По умолчанию" — будет использоваться WAN MAC-адрес, указанный на наклейке интернет-центра;

"Взять с вашего ПК" — произойдет смена WAN MAC-адреса интернет-центра на MAC-адрес вашего компьютера;

"Вручную" — можно вручную указать MAC-адрес, который будет использоваться как WAN MAC-адрес.

Узнать MAC-адрес компьютера вы можете в операционной системе по инструкции "Как в Windows посмотреть настройки сетевой карты (IP-адрес, MAC-адрес и IP-адрес шлюза провайдера)?"

Подключение к Интернету по протоколу PPPoE

Протокол PPPoE обычно используется при подключении к Интернету по ADSL / VDSL (самый распространенный способ), но иногда такой тип подключения применяется и у провайдеров предоставляющих Интернет по выделенной линии Ethernet.

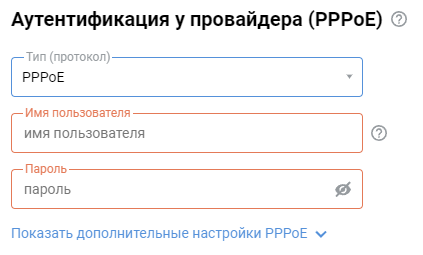

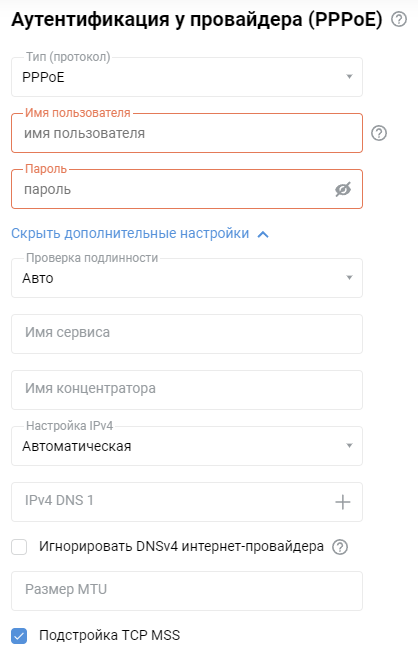

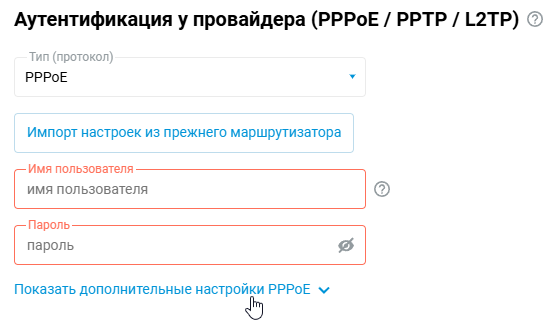

На странице "Подключения к интернету по Ethernet-кабелю" в разделе "Аутентификация у провайдера (PPPoE)" в поле "Тип (протокол)" укажите значение "PPPoE".

Затем в полях "Имя пользователя" и "Пароль" введите соответственно логин и пароль, предоставленные провайдером для подключения к Интернету.

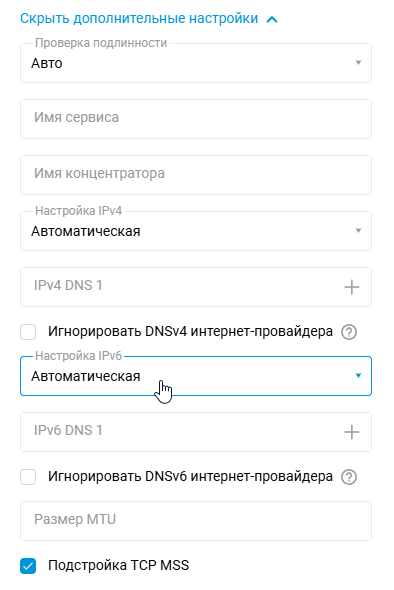

Нажмите "Показать дополнительные настройки PPPoE" для отображения полей с дополнительными параметрами.

Поля "Имя сервиса" и "Имя концентратора" являются необязательными, оставьте их пустыми, если ваш провайдер не предоставил дополнительной информации.

В поле "Настройка IPv4" оставьте значение "Авто", если IP-адрес для доступа в Интернет провайдер назначает автоматически.

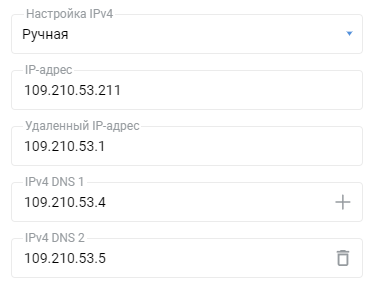

Если провайдер предоставил вам постоянный (статический) IP-адрес, укажите в поле "Настройка IPv4" значение "Ручная" и в появившихся полях "IP-адрес" и "Удаленный IP-адрес" укажите соответственно IP-адрес и адрес шлюза. Например:

Если ваш провайдер не выдает IP-адрес на внешний интерфейс интернет-центра и не требует его назначения, отключите режим автоматического получения IP-адреса по DHCP на WAN-порту. Для этого в разделе "Параметры IPv4" в поле "Настройка IPv4" укажите значение "Не используется".

Подключение к Интернету по протоколу PPTP или L2TP

Протоколы PPTP и L2TP достаточно часто используются в сетях интернет-провайдеров. Главным преимуществом этих протоколов является безопасность передачи данных в Интернет. Далее мы рассмотрим пример настройки подключения по протоколу PPTP, как наиболее распространенного. Подключение L2TP настраивается аналогично.

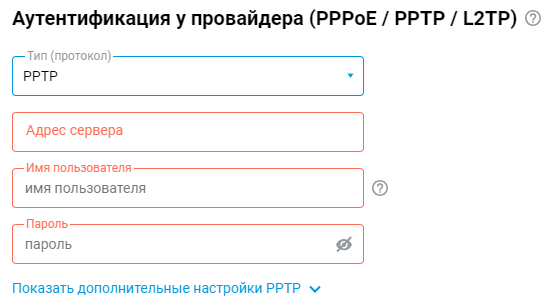

На странице "Подключения к интернету по Ethernet-кабелю" в разделе "Аутентификация у провайдера (PPPoE / PPTP / L2TP)" в поле "Тип (протокол)" укажите значение "PPTP" или "L2TP", в зависимости от того, какой тип подключения вы хотите настроить. В поле "Адрес сервера" впишите IP-адрес или доменное имя PPTP- или L2TP-сервера. В поля "Имя пользователя" и "Пароль" введите соответственно логин и пароль, предоставленные провайдером для подключения к Интернету.

Нажмите "Показать дополнительные настройки PPTP" для отображения полей с дополнительными параметрами.

Если для протокола PPTP используется шифрование данных (MPPE), включите соответствующую опцию.

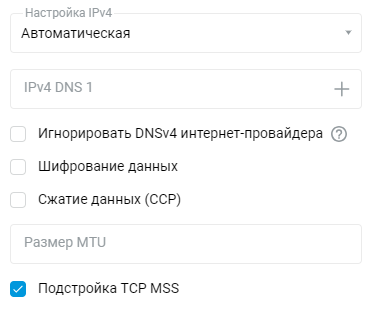

В поле "Настройка IPv4" оставьте значение "Автоматическая", если IP-адрес для доступа в Интернет провайдер назначает автоматически.

Если провайдер предоставил вам постоянный (статический) IP-адрес, укажите в поле "Настройка IP" значение "Ручная" и в появившихся полях "IP-адрес" и "Удаленный IP-адрес" укажите соответственно IP-адрес и адрес шлюза. Например:

Настройка подключения IP-телевидения (IPTV)

В большинстве случаев, при использовании в интернет-центре Netcraze предустановленных заводских настроек, цифровое телевидение (IPTV) работает сразу же как на компьютерах, так и на приставках, без предварительной настройки.

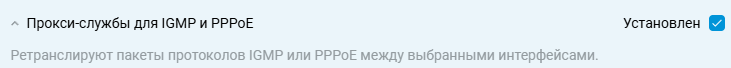

Многоадресная рассылка используется для предоставления услуги IP-телевидения. Убедитесь, что в интернет-центре установлен компонент системы "Прокси-службы для IGMP и PPPoE", который транслирует сообщения IGMP/PPPoE между различными интерфейсами. Сделать это можно на странице "Общие настройки" в разделе "Обновления и компоненты NDMS", нажав на "Изменить набор компонентов".

Настройте подключение к Интернету и подключите приставку или компьютер, на котором вы планируете смотреть телевидение, к любому из сетевых (LAN) разъемов интернет-центра, предназначенных для домашней сети. Проверьте работоспособность IP-телевидения.

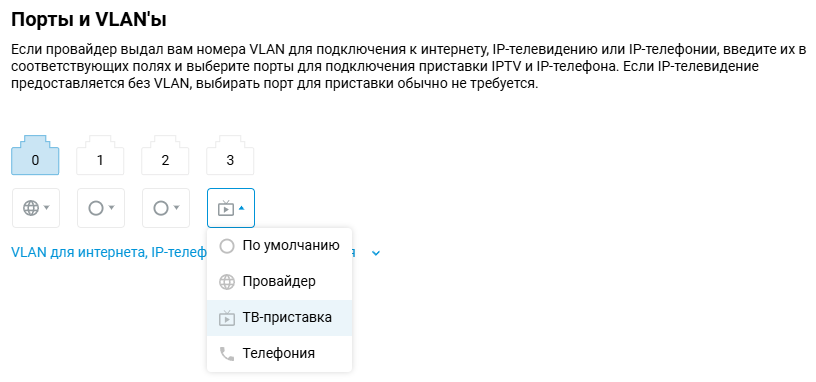

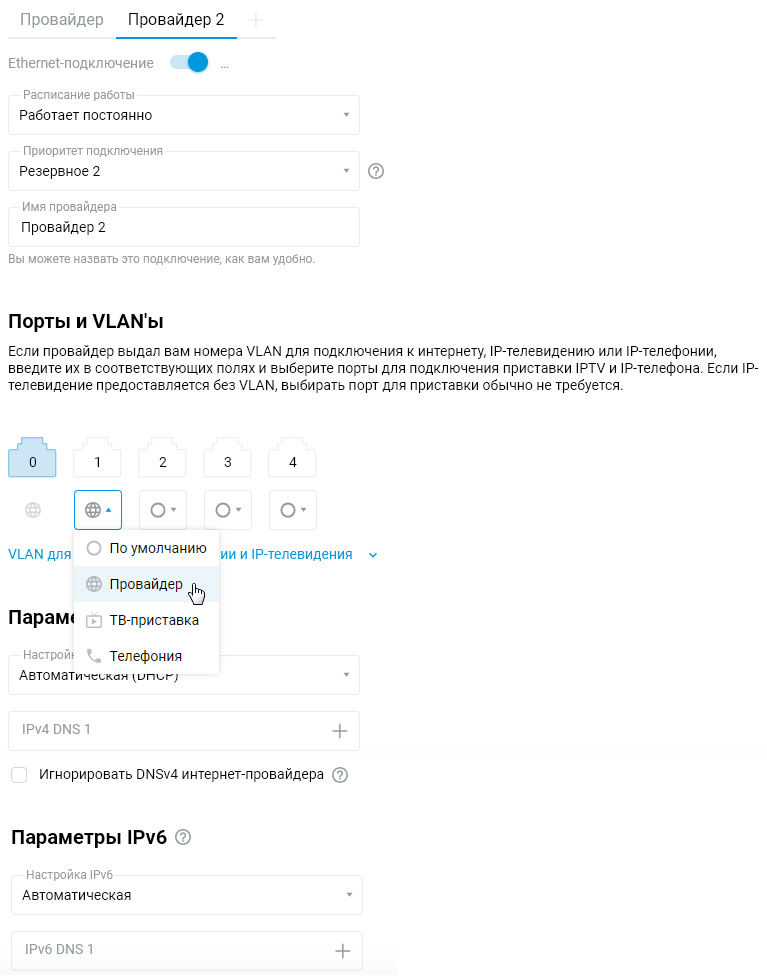

Некоторые провайдеры, при использовании регистрации MAC-адреса ТВ-приставки, требуют выделения специального ТВ-порта на роутере, к которому будет подключаться приставка. Такой порт напрямую, в режиме "прозрачного моста", соединяется с сетью провайдера, подключенной к Netcraze через WAN-порт Интернет и позволяет провайдеру видеть MAC-адрес приставки. Перевести один из сетевых разъемов для домашней сети в режим ТВ-порт можно следующим образом:

Перейдите на страницу "Подключения к интернету по Ethernet-кабелю", в разделе "Порты и VLAN'ы" установите режим "ТВ-приставка" для того порта, к которому будет подключена приставка IPTV (в нашем примере приставка будет подключена к

порту 3).

Если провайдер предоставил вам номер VLAN для подключения к IP-телевидению, введите его в поле "IPTV". Если IP-телевидение предоставляется без VLAN, выбирать порт для приставки обычно не требуется.

Когда вы выполните указанные настройки, приставка будет подключена напрямую к сети провайдера через роутер. Подключите приставку IPTV к ТВ-порту и перезагрузите ее. Приставка должна получить IP-адрес из сети провайдера, и затем вы сможете принимать цифровое телевидение.

Указанных выше действий обычно достаточно, чтобы смотреть IP-телевидение.

Интернет-центр Netcraze также позволяет осуществлять более тонкие настройки, предназначенные для тех пользователей, кто использует нестандартную схему подключения, например с использованием другого интерфейса для приема IPTV.

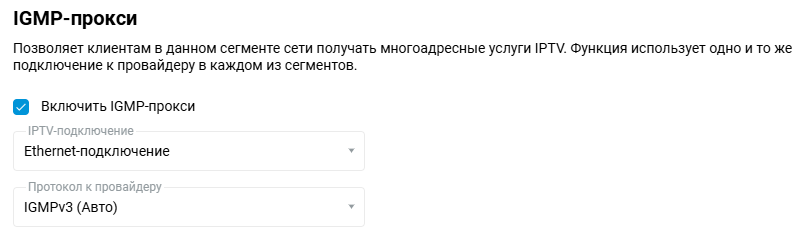

Как было написано выше, необходимо, чтобы в интернет-центре был установлен компонент системы "Прокси-службы для IGMP и PPPoE". Служба IGMP proxy ретранслирует поток многоадресной рассылки от провайдера к устройствам домашней сети. Многоадресная рассылка используется для предоставления услуги IP-телевидения.

Перейдите на страницу "Домашняя сеть" в раздел "IGMP-прокси". Настройки по умолчанию на данной странице подходят для большинства провайдеров.

По умолчанию в поле "IPTV-подключение" указан интерфейс, который смотрит в сеть провайдера (в нашем примере это "Ethernet-подключение") и откуда будет приходить IP-телевидение.

Важно

Если вы используете Mesh Wi-Fi-систему и организовали расширение сети с помощью ретрансляторов, убедитесь что на них установлен компонент системы "Прокси-службы для IGMP и PPPoE", в противном случае ретрансляторы не смогут передавать поток многоадресной рассылки и значит не будет работать IPTV на устройствах подключенных к ретрансляторам.

Подсказка

Если указанные выше действия не привели к успеху, пожалуйста, проверьте работоспособность IPTV со стороны провайдера, подключив приставку или компьютер, на котором вы планируете смотреть телевидение, напрямую к кабелю провайдера, т.е. без использования Netcraze. Если в этом случае телевидение работает, а через Netcraze – нет, заведите обращение в нашу Службу поддержки. В обращении просим указать ваш город, название провайдера и тарифного плана, предоставить ссылку на инструкцию по настройке IPTV вашего провайдера для рекомендуемых им маршрутизаторов, а также приложить системный файл self-test роутера Netcraze.

Также обращаем ваше внимание, что межсетевые экраны (брандмауэры) и некоторые антивирусы, используемые в вашей сети или установленные на компьютере, могут блокировать мультикастовый трафик. Если у вас по какой-то причине не заработало IP-телевидение, как вариант, попробуйте временно отключить их.

Иногда возникают вопросы связанные с подключением и организацией IPTV по сети Wi-Fi. Некоторые способы подключения представлены в статье: "IPTV по Wi-Fii".

Wireless ISP

Подключение роутера к Интернету через другую сеть Wi-Fi (Wireless ISP)

Иногда вам может потребоваться подключить домашнюю сеть к Интернету, предоставляемому по Wi-Fi. Это может быть провайдерский хот-спот Wi-Fi, сеть Wi-Fi вашего соседа, сеть какого-то кафе находящегося поблизости или подключение к мобильной точке доступа в смартфоне. Если вы путешествуете со множеством гаджетов, режим WISP (Wireless ISP) будет удобен для подключения к сети Wi-Fi в гостинице. Ваш Netcraze подключается к Wi-Fi сети гостиницы, а все мобильные устройства к его предварительно настроенной, защищенной сети Wi-Fi.

Подключение WISP можно использовать как основное или как резервное, включающееся автоматически при проблемах на основном канале доступа в Интернет.

Подключение к Интернету через беспроводную сеть Wi-Fi провайдера можно настроить на странице Wireless ISP (Подключение к интернету через публичную/соседнюю сеть Wi-Fi).

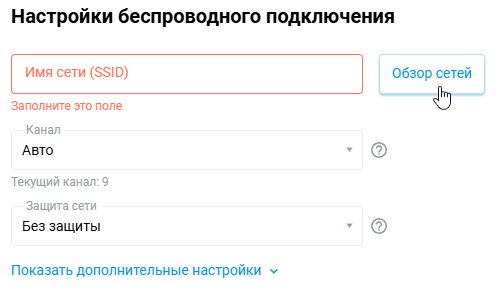

На странице Wireless ISP нажмите Обзор сетей для выбора нужной беспроводной сети.

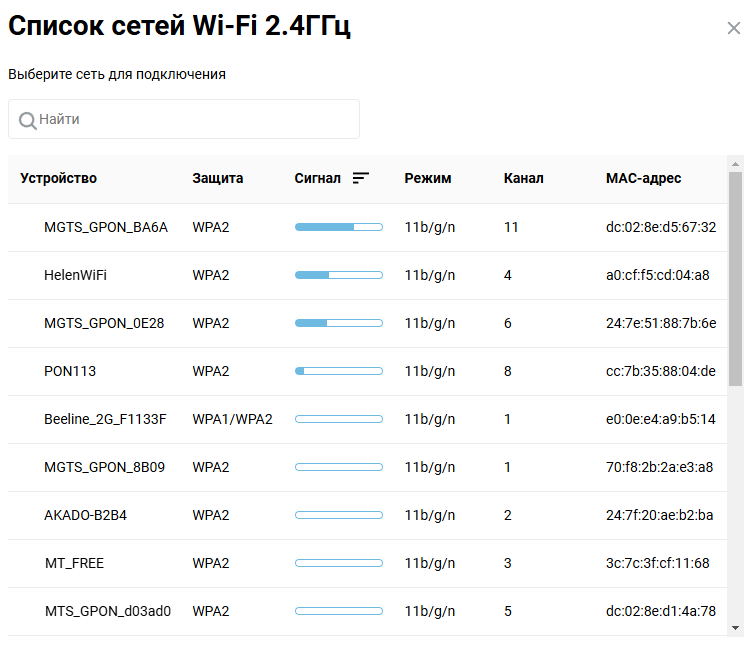

В появившемся окне будут показаны доступные сети Wi-Fi, находящиеся в радиусе действия интернет-центра. Выберите нужную сеть (щелкните по ней мышкой).

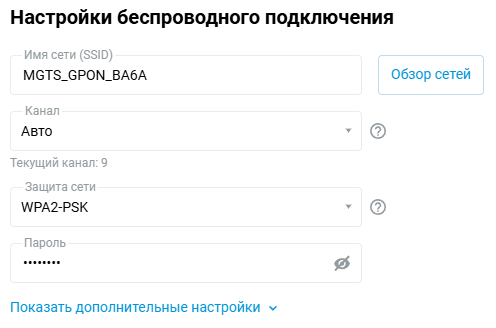

Затем вы снова окажетесь на странице Wireless ISP (Подключение к интернету через публичную/соседнюю сеть Wi-Fi).

При выборе беспроводной сети автоматически устанавливаются значения полей Имя сети (SSID) и Защита сети. В поле Пароль нужно ввести пароль для доступа к выбранной сети Wi-Fi.

Подсказка

В ОС имеется возможность задать MAC-адрес точки доступа (BSSID) для подключения в режиме WISP. Эта возможность будет полезна, когда в радиоэфире присутствуют точки доступа с одинаковым именем (SSID). Вы можете выбрать определенную точку для подключения, указав вручную её MAC-адрес. Дополнительную информацию вы найдете в статье MAC-адрес точки доступа (BSSID) для WISP-подключения.

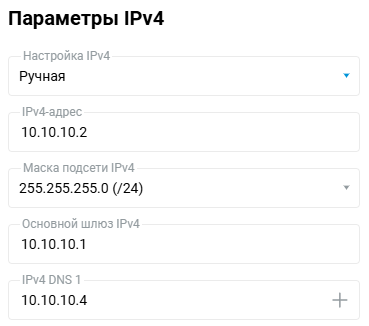

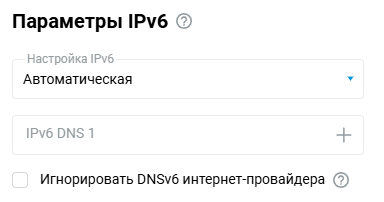

По умолчанию установлена автоматическая настройка Параметров IPv4, т.е. интернет-центр при подключении к вышестоящей точке доступа получит IP-адрес автоматически. Если вам нужно установить постоянный (статический) IP-адрес, IP-адрес шлюза и DNS-сервера, укажите их в соответствующих полях, выбрав в поле Настройка IPv4 значение Ручная. Например:

Подсказка

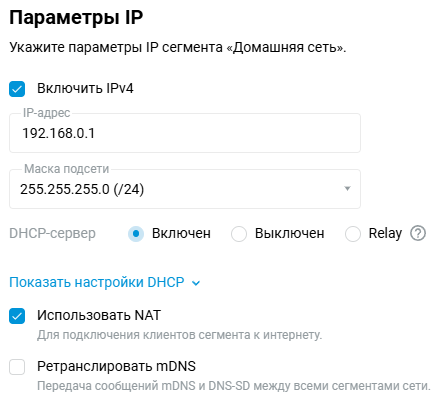

IP-адреса домашней сети интернет-центра (по умолчанию 192.168.1.x) и получаемые от интернет-провайдера или вышестоящей точки доступа должны принадлежать разным подсетям. Иначе возникнет конфликт IP-адресов и доступ в Интернет будет отсутствовать.

Для смены локального IP-адреса интернет-центра перейдите на страницу Домашняя сеть, и в разделе Параметры IP в поле IP-адрес введите частный IP-адрес, отличный от 192.168.1.1 (например, укажите IP-адрес 192.168.0.1).

Важно

После смены IP-адреса интернет-центра вы потеряете доступ к его веб-интерфейсу. Для возобновления доступа нужно обновить IP-адрес сетевого адаптера — достаточно отключить на минуту сетевой кабель из адаптера. Затем убедитесь, что IP-адрес на сетевом адаптере был назначен из новой подсети, и веб-интерфейс интернет-центра Netcraze станет доступен по новому локальному IP-адресу. Дополнительную информацию вы найдете в статье Как в Windows посмотреть настройки сетевой карты?

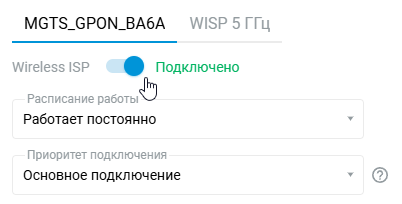

Для запуска подключения Wireless ISP переведите переключатель в состояние Включено.

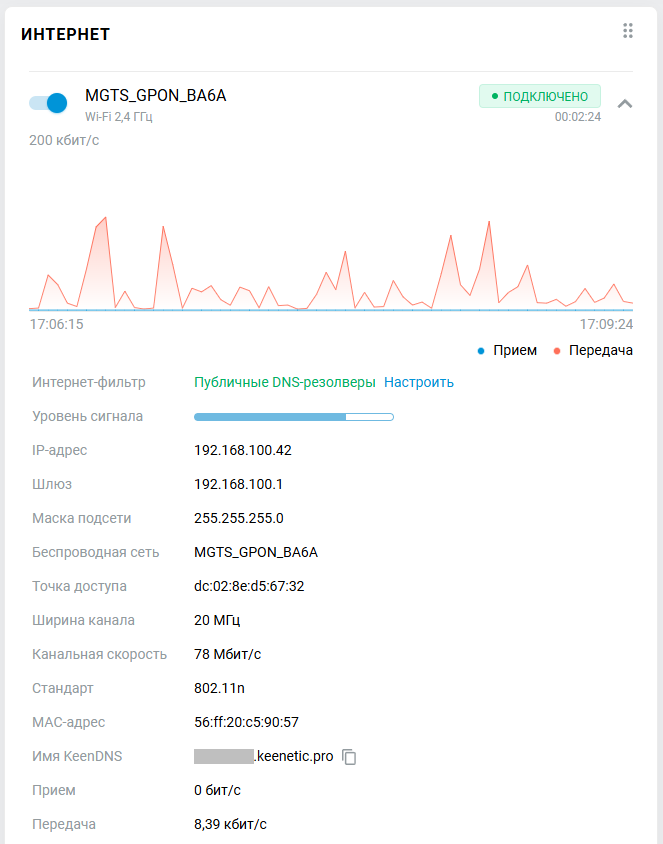

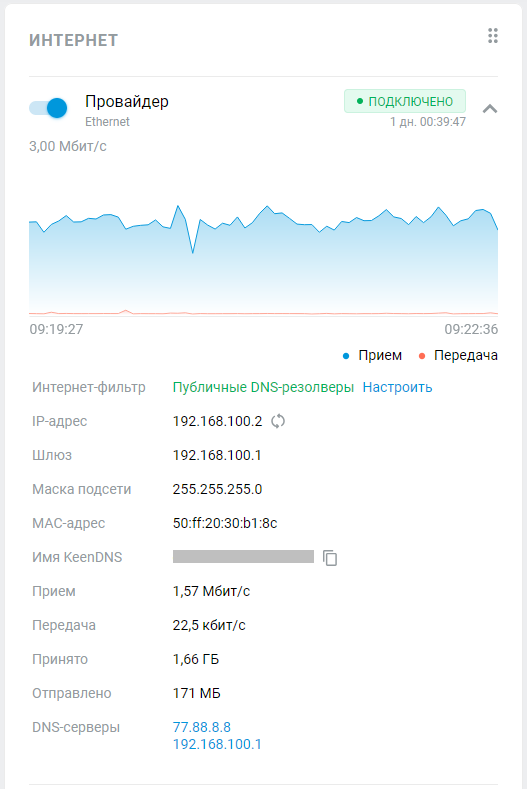

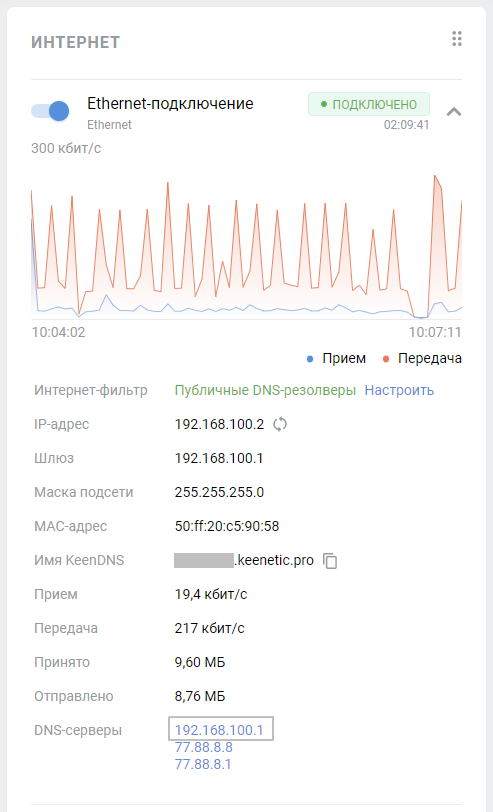

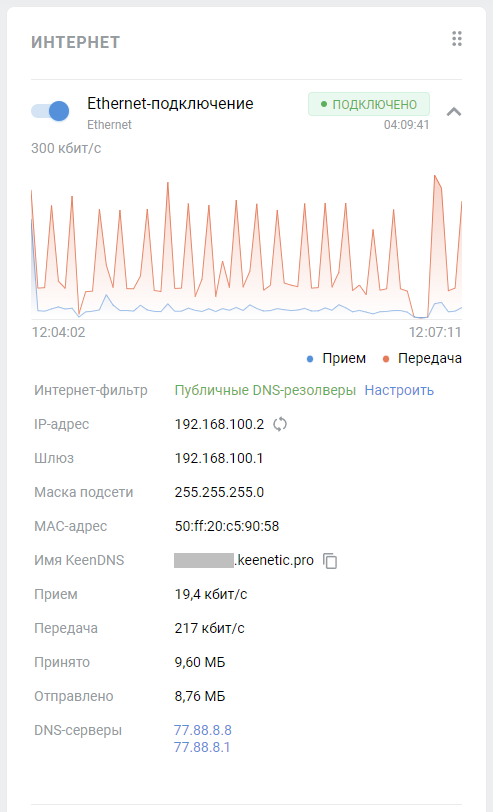

После успешного подключения, на стартовой странице Системный монитор в разделе Интернет отобразится информация о текущем подключении.

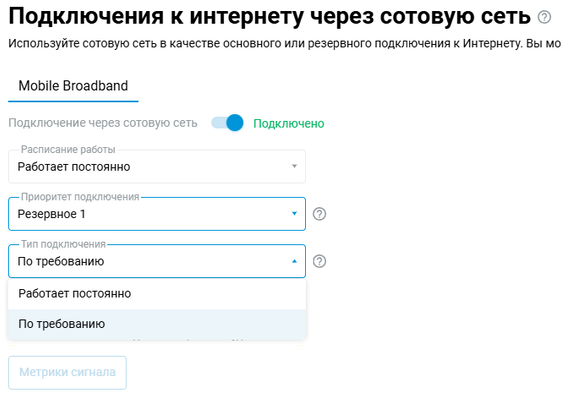

Подключение Wireless ISP может быть определено как основное или резервное.

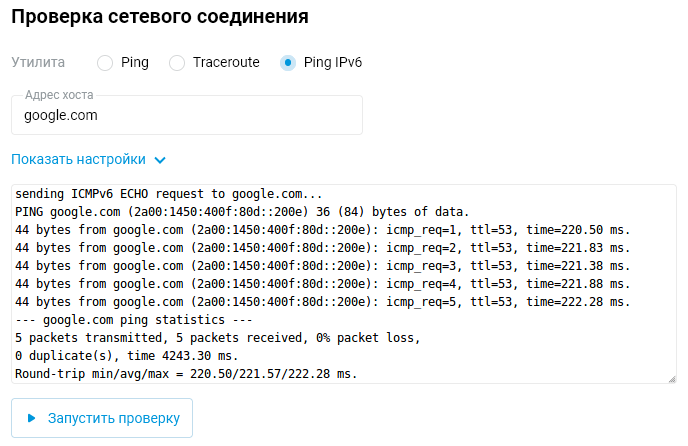

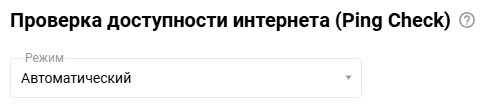

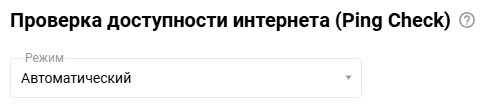

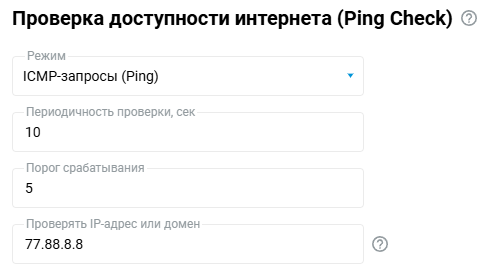

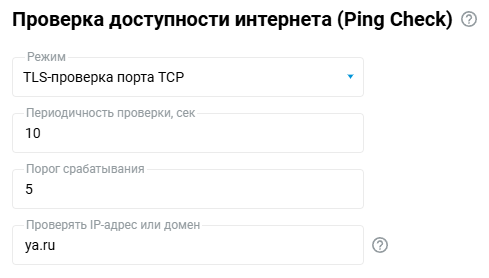

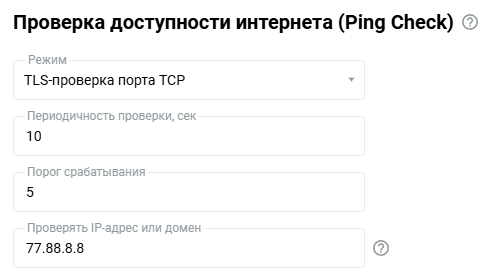

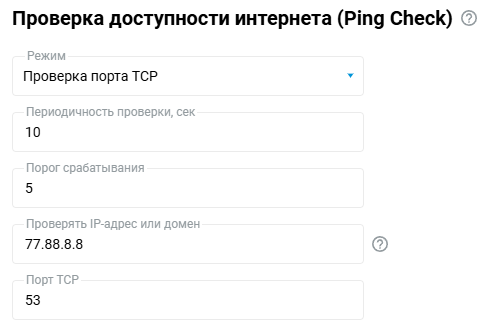

При использовании резервирования подключений, когда соединение Wireless ISP настроено в качестве основного, на этой же странице вы можете включить Проверка доступности Интернета (Ping Сheck). В этом случае, при сбое основного подключения интернет‑центр автоматически переключится на работу с резервным.

Важно

Если WISP-подключение не используется постоянно, его рекомендуется отключить. Если оставить WISP включенным на роутере и выключить точку доступа Wi-Fi, к которой устанавливалось подключение, роутер будет постоянно сканировать эфир в поисках указанной в настройках точки доступа. Этот процесс будет занимать время работы радиомодуля, что может оказывать негативное влияние на производительность сети Wi-Fi.

Примечание

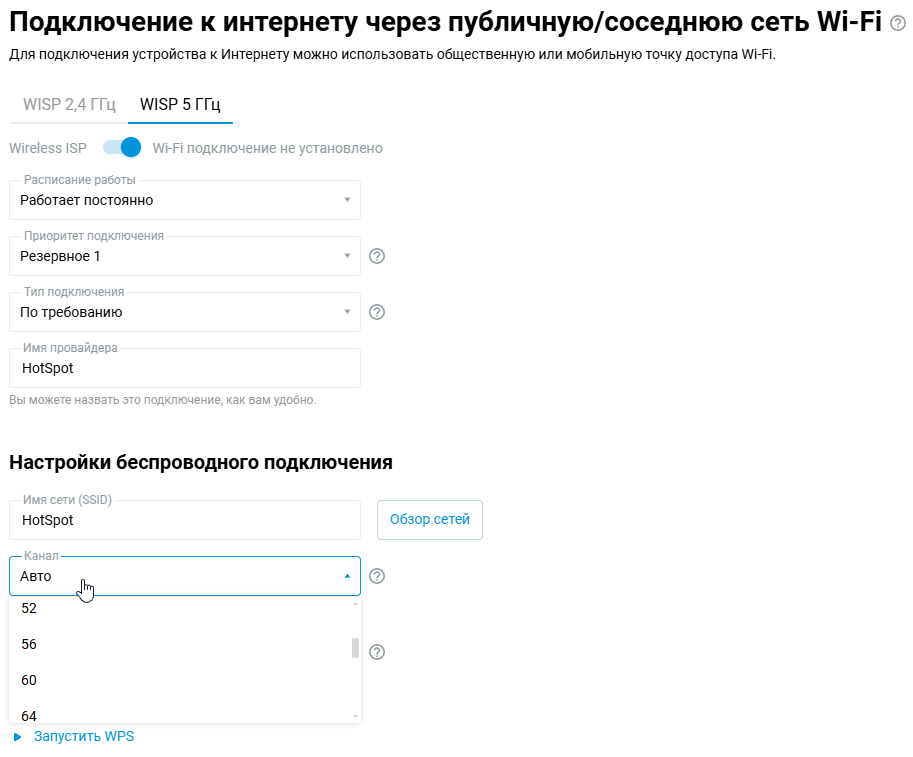

С версии NDMS 3.8.2 добавлена новая опция Номер канала для подключения Wireless ISP, которая позволяет установить определенный номер канала вместо автоматического выбора канала на основе SSID. Этот параметр значительно сокращает время сканирования эфира клиентской частью роутера, оставляя больше ресурсов для раздачи Wi-Fi и работы служебного транспортного соединения Mesh Wi-Fi (backhaul). Используйте этот параметр для сценариев, когда обеспечивающая Интернет вышестоящая точка доступа имеет фиксированный номер канала Wi-Fi.

Точка доступа Wi-Fi на роутере и встроенный клиент WISP используют один радиомодуль (речь об одном диапазоне), и аппаратно невозможно заставить встроенный клиент WISP работать на разных каналах с точкой доступа Wi-Fi. Например, удаленная точка доступа провайдера работает на беспроводном канале 48; если вы установите вручную канал 149 на своей точке доступа Wi-Fi, то не сможете подключиться по WISP к точке доступа провайдера, которая работает на канале 48 (это возможно только в рамках разных диапазонов 2.4 и 5 ГГц, в этом случае используются разные радиомодули). Если вы установите режим Авто для выбора канала на точке доступа, то клиент WISP всегда будет следовать за удаленной точкой доступа Wi-Fi и станет "ведущим" для своей точки доступа. При этом точка доступа Wi-Fi на вашем роутере становится "ведомой" и также переключается на канал, который выставил клиент WISP.

MAC-адрес точки доступа (BSSID) для WISP-подключения

В NDMS имеется возможность задать MAC-адрес точки доступа (BSSID) для подключения в режиме Wireless ISP (WISP). Эта возможность будет полезна, когда в радиоэфире присутствуют несколько точек доступа с одинаковым именем (SSID). В этом случае вы можете выбрать определенную точку для подключения, указав вручную её MAC-адрес.

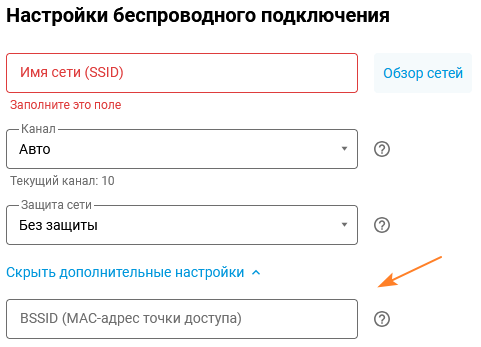

В веб-конфигураторе роутера данная настройка находится в меню Wireless ISP на странице Подключение к интернету через публичную/соседнюю сеть Wi-Fi. В двухдиапазонных моделях интернет-центров (2,4 / 5 ГГц) эта настройка доступна в обоих диапазонах.

Перейдите на страницу Подключение к интернету через публичную/соседнюю сеть Wi-Fi и в разделе Настройки беспроводного подключения нажмите Показать дополнительные настройки. В появившемся поле BSSID (MAC-адрес точки доступа) введите MAC-адрес точки доступа, к которой нужно подключиться.

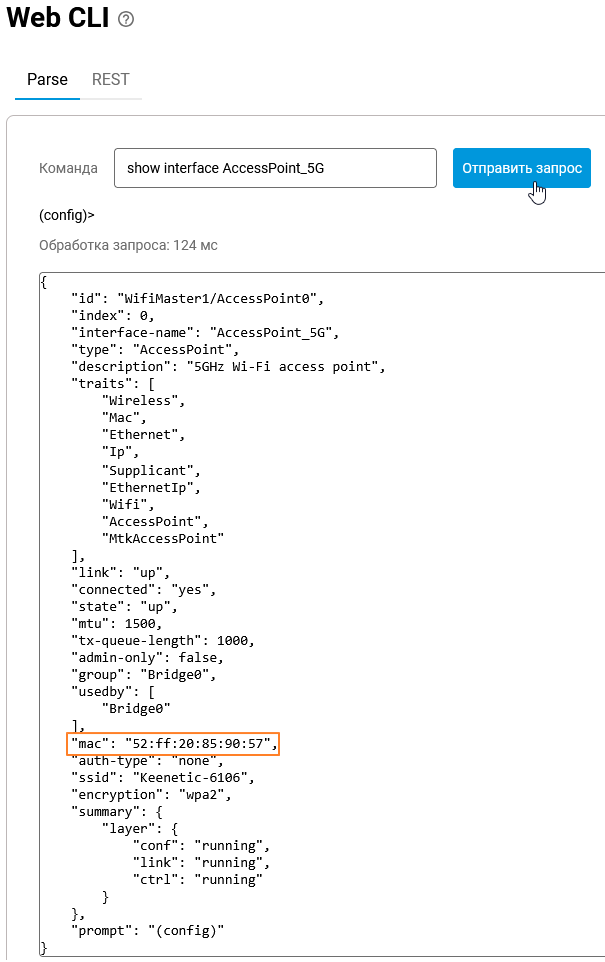

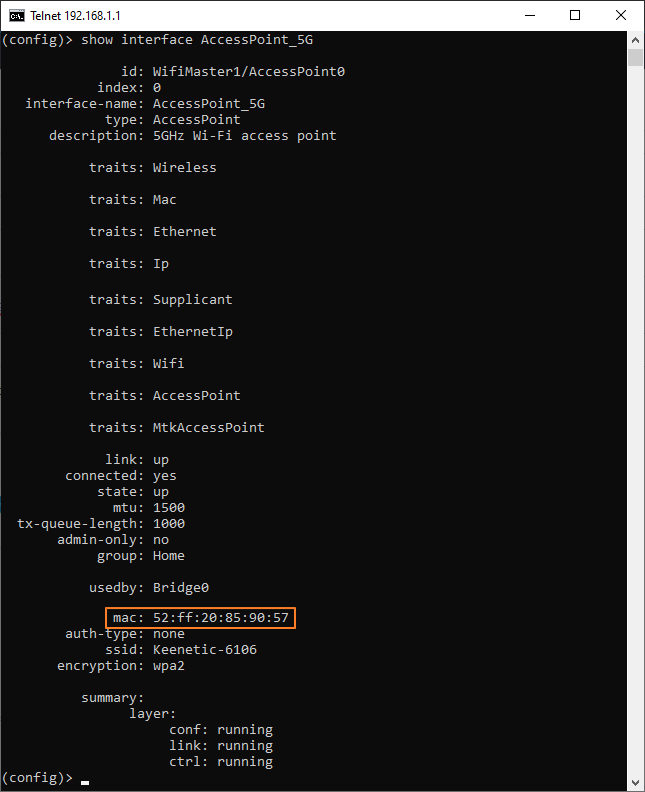

Чтобы узнать точный MAC-адрес точки доступа Wi-Fi, который нужно вписать в поле BSSID, на вышестоящем устройстве Netcraze выполните команду для сети 2,4 ГГц:

show interface AccessPointили для сети 5 ГГц:

show interface AccessPoint_5GВыполнить команду можно из веб-конфигуратора (web cli) или через telnet-подключение. Подробную информацию вы найдете в инструкции Интерфейс командной строки (CLI) интернет-центра.

Другие подключения

С помощью интернет-центра Netcraze при любом способе доступа в Интернет вы можете подключиться по VPN к публичному VPN-сервису, сети офиса, или другому интернет-центру Netcraze. Иногда еще встречаются провайдеры предоставляющие доступ в Интернет именно по технологии VPN.

С точки зрения совместимости, вы можете подключаться по PPTP, OpenVPN, L2TP/IPsec (L2TP over IPsec), SSTP, OpenConnect, IPsec с любого интернет-центра Netcraze.

Иметь такой универсальный VPN-клиент особенно полезно, если при соединении сетей (например, чтобы получить доступ из городского дома к дачному) на одной стороне (обычно на даче) нет публичного "белого" IP-адреса.

Помимо VPN-клиента, любая, даже самая младшая модель Netcraze имеет в арсенале аналогичные VPN-серверы: PPTP, OpenVPN, L2TP/IPsec, SSTP, OpenConnect, IPsec (Virtual IP).

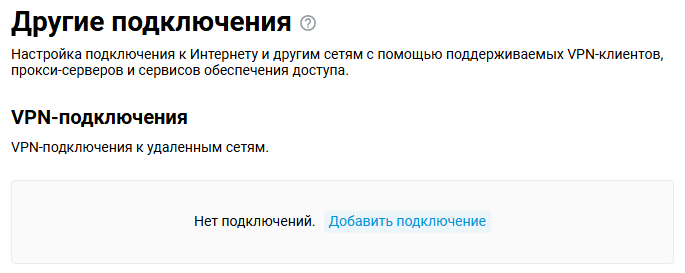

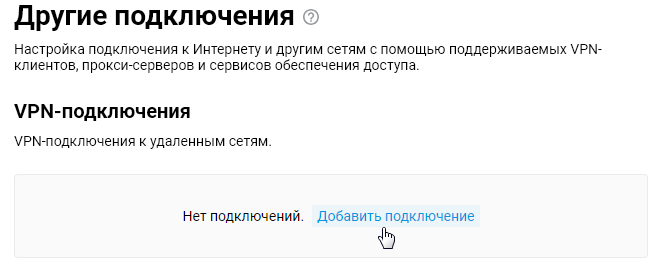

На странице "Другие подключения" можно настроить VPN-подключения к удаленным сетям и VPN-серверам.

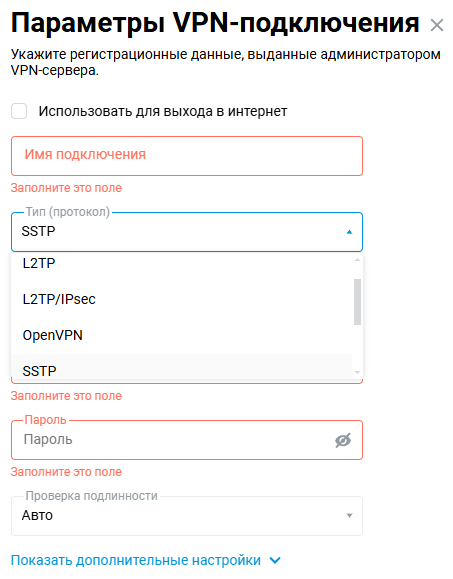

В разделе "VPN-подключения" нажмите "Добавить подключение".

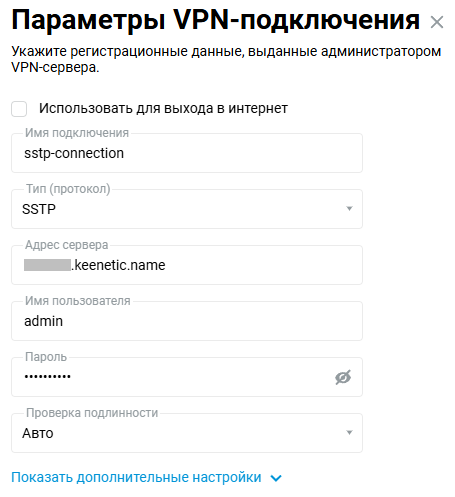

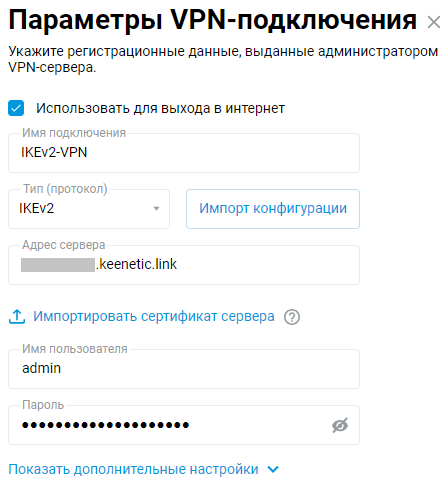

В окне "Параметры VPN-подключения" в поле "Тип (протокол)" выберите нужный протокол и затем настройте это подключение.

Подробную информацию по настройке подключений вы найдете в статьях:

Подсказка

Если созданное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье "Приоритеты подключений".

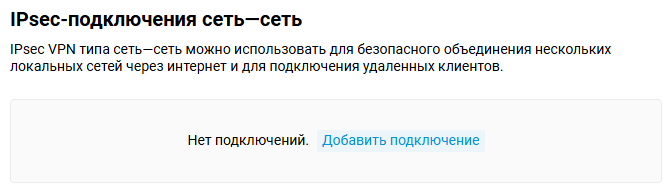

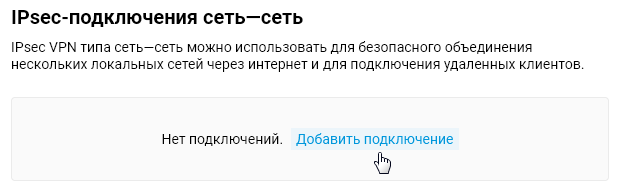

Для создания IPsec VPN в разделе "IPsec-подключения сеть—сеть" нажмите "Добавить подключение".

Затем в окне "Настройка IPsec-подключения сеть—сеть" укажите параметры подключения.

Пример объединения двух локальных сетей через Интернет по протоколу IPsec вы найдете в статье "Настройка IPSec VPN между двумя интернет-центрами Netcraze".

Типы VPN-соединений в вашем устройстве

VPN (Virtual Private Network; виртуальная частная сеть) — обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений (туннелей) поверх другой сети (например Интернет).

Существует много причин для использования виртуальных частных сетей. Наиболее типичные из них — безопасность и конфиденциальность данных. С использованием средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Известно, что сети, использующие протокол IP (Internet Protocol), имеют "слабое место", обусловленное самой структурой протокола. Он не имеет средств защиты передаваемых данных и не может гарантировать, что отправитель является именно тем, за кого себя выдает. Данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

Если вы из Интернета подключаетесь к собственному домашнему серверу, файлам USB-накопителя, подключенного к роутеру, видеорегистратору или по протоколу RDP к рабочему столу компьютера, рекомендуем использовать VPN-соединение. В этом случае можно будет не волноваться о безопасности передаваемых данных, т.к. VPN-соединение между клиентом и сервером, как правило, зашифровано.

Интернет-центры Netcraze поддерживают следующие типы VPN-соединений:

PPTP/SSTP

L2TP over IPSec (L2TP/IPSec)

WireGuard

OpenVPN

IPSec

IKEv2

OpenConnect

GRE/IPIP/EoIP

IPSec Xauth PSK (Virtual IP)

С помощью интернет-центра Netcraze ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Netcraze при любом способе доступа в Интернет.

Во всех моделях Netcraze реализованы как VPN клиенты/серверы для безопасного доступа: PPTP, L2TP over IPSec, IKEv2, Wireguard, OpenVPN, SSTP, OpenConnect так и туннели для объединения сетей: Site-to-Site IPSec, EoIP (Ethernet over IP), GRE, IPIP (IP over IP).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения разных сценариев: хост-хост, хост-сеть, хосты-сеть, клиент-сервер, клиенты-сервер, роутер-роутер, роутеры-роутер (vpn concentrator), сеть-сеть (site-to-site).

Если вы не знаете, какой тип VPN выбрать, приведенные ниже таблицы и рекомендации помогут в этом.

Тип VPN | Клиент | Сервер | Аппаратное ускорение | Количество одновременных подключений |

|---|---|---|---|---|

PPTP | + | + | - |

|

SSTP | + | + | - |

|

OpenConnect | + | + | - |

|

L2TP over IPSec | + | + | + |

|

WireGuard | + | + | - | до 32 |

IPSec | + | + | + | ограничение отсутствует |

IKEv2 | + | + | + | до 32 |

GRE / IPIP / EoIP | + | + | - | до 128 |

OpenVPN | + | + | - | до 32 до 128 |

IPSec Xauth PSK | - | + | + | до 32 |

* — для моделей Runner 4G, Start, 4G, Lite, Omni, City, Air, Extra используется ускорение только работы алгоритма AES, а в моделях Viva, Ultra, Giga, Giant, Hero 4G, DUO, DSL, Peak, Hopper используется аппаратное ускорение всего протокола IPSec.

** — до 200 для Peak, Giant, Giga и Ultra; до 150 для DSL и Duo; до 100 для Start, 4G, Lite, Omni, City, Air, Extra.

*** — с версии NDMS 3.7 увеличено число подключений WireGuard для моделей на ARM-процессоре (KN-2710, KN-1811, KN-1012, KN-3811, KN-3812) до 128 и для KN-1011, KN-1810, KN-1912, KN-2311, KN-2610 и KN-3013 до 48.

**** — до версии NDMS 3.3 ограничение составляло до 10 подключений для Giga (KN-1011), Ultra (KN-1810) и до 5 для всех остальных моделей.

Важно

Для моделей Netcraze с индексом KN-1110, 1210, 1310, 1410, 1510, 1610, 1710, 1810, 1910 число клиентских подключений ограничивается выделенным служебным размером раздела памяти объемом 24 Кбайта для хранения VPN-конфигураций. Особенно это актуально для OpenVPN-соединений, т.к. суммарный размер их конфигураций не должен превышать 24 Кбайта.

Для современных моделей Netcraze увеличен размер хранилища, в которое помещаются в сжатом виде файл конфигурации startup-config и переменные окружения (в том числе ключи), и составляет от 260 Кбайт до 2 Мбайт (в зависимости от модели).

Тип VPN | Уровень сложности | Уровень защиты данных | Скорость | Ресурсоемкость | Интеграция в ОС |

|---|---|---|---|---|---|

PPTP | для обычных пользователей | низкий | средняя, высокая без MPPE | низкая | Windows, macOS, Linux, Android, iOS (до версии 9 вкл.) |

SSTP | для обычных пользователей | высокий | средняя, низкая при работе через облако | средняя | Windows |

OpenConnect | для обычных пользователей | высокий | средняя, низкая при работе через облако | средняя | отсутствует |

L2TP over IPSec | для обычных пользователей | высокий | высокая, средняя на младших моделях | высокая | Windows, macOS, Linux, Android, iOS |

WireGuard | для опытных пользователей | очень высокий | высокая | низкая | отсутствует |

IPSec | для профессионалов | очень высокий | высокая | высокая | Windows, macOS, Linux, Android, iOS |

IKEv2 | для обычных пользователей | высокий | высокая | высокая | Windows, macOS, Linux, iOS |

OpenVPN | для опытных пользователей | очень высокий | низкая | очень высокая | отсутствует |

IPSec Xauth PSK | для обычных пользователей | высокий | высокая | высокая | Android, iOS |

* — для организации подключения понадобится установить дополнительное бесплатное ПО в операционных системах Windows, macOS, Linux, Android, iOS.

** — представлены относительные величины, а не конкретные цифры, т.к. скорости для VPN-подключений зависят от моделей и целого ряда факторов — типа используемых алгоритмов шифрования, числа одновременных подключений, типа подключения к Интернету и скорости интернет-канала, от загрузки интернет-канала, нагрузки на сервер и других факторов. Низкой будем называть скорость до 15 Мбит/с, средняя в районе 30 - 50 Мбит/с и высокая — свыше 70 Мбит/с.

Тип VPN | Плюсы | Минусы |

|---|---|---|

PPTP | популярность, широкая совместимость с клиентами | невысокий уровень защиты данных, в сравнении с другими протоколами VPN |

SSTP | возможность работы VPN-сервера при наличии "серого" IP для доступа в Интернет | встроенный клиент только в ОС Windows, низкая скорость передачи данных при работе через облако |

OpenConnect | возможность работы VPN-сервера при наличии "серого" IP для доступа в Интернет | не входит в состав современных ОС |

L2TP over IPSec | безопасность, стабильность, широкая совместимость с клиентами, простая настройка | используются стандартные порты, что позволяет провайдеру или системному администратору заблокировать трафик |

WireGuard | современные протоколы безопасности данных, низкая ресурсоемкость, высокая скорость передачи данных | не входит в состав современных ОС |

IPSec | надежность, очень высокий уровень защиты данных | сложность настройки для обычных пользователей |

IKEv2 | надежность, высокий уровень защиты данных, простая настройка, поддержка на устройствах Blackberry | используются стандартные порты, что позволяет провайдеру или администратору блокировать трафик |

OpenVPN | высокий уровень защиты данных, использование протокола HTTPS (TCP/443) | не входит в состав современных ОС, очень ресурсоемкий, невысокие скорости передачи данных |

IPSec Xauth PSK | безопасность, входит в состав современных мобильных ОС | отсутствие поддержки клиентов в ОС для ПК |

* — данная возможность реализована на нашем облачном сервере как специальное программное расширение и доступна только для пользователей интернет-центров Netcraze.

Для обычных пользователей для использования удаленных подключений клиенты-сервер мы рекомендуем:

L2TP over IPSec (L2TP/IPSec), PPTP, IPSec Xauth PSK, SSTP, OpenConnect

В ряде моделей Netcraze передача данных по IPSec (в том числе L2TP over IPSec и IKEv2) ускоряется аппаратно с помощью процессора устройства, что обеспечивает высокие скорости передачи данных. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения.

Если провайдер выдает вам публичный IP-адрес, рекомендуем обратить внимание на серверы IKEv2, L2TP over the IPSec server и на так называемый виртуальный сервер IPSec (Xauth PSK). Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Для IKEv2 в ОС Android используйте бесплатный популярный VPN-клиент strongSwan.

В качестве самого оптимального универсального варианта можно считать IKEv2 и L2TP/IPSec.

Если же интернет-провайдер предоставляет вам только частный IP-адрес для работы в Интернете, и нет возможности получить публичный IP, вы всё-равно сможете организовать удаленный доступ к своей домашней сети, используя VPN-сервер SSTP или OpenConnect. Основным преимуществом туннелей SSTP и OpenConnect является способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии "серых" IP-адресов с обеих сторон. Все остальные VPN-сервера требуют наличия публичного "белого" IP-адреса. Обращаем ваше внимание, что данная возможность реализована на нашем облачном сервере и доступно только для пользователей Netcraze.

Что касается туннельного протокола PPTP, он наиболее прост и удобен в настройке, но потенциально уязвим, в сравнении с другими типами VPN. Тем не менее лучше использовать его, чем не применять VPN вовсе.

Для опытных пользователей к этому списку можно добавить:

WireGuard, OpenVPN

OpenVPN очень популярен, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPSec. В интернет-центре Netcraze для подключения OpenVPN реализованы такие возможности как режим TCP и UDP, аутентификация TLS, использование сертификатов и ключей шифрования для повышения уровня безопасности VPN-подключения.

Современный протокол WireGuard сделает работу с VPN проще и быстрее (в несколько раз в сравнении с OpenVPN) без наращивания мощности железа в устройстве.

Для мобильных устройств, и организации удаленного подключения к роутеру, используйте:

IKEv2

Клиент IKEv2 EAP (Логин/Пароль) является встроенным в Android, iOS, MacOS, Windows.

Для объединения сетей и организации Site-to-Site VPN используйте:

IPSec, L2TP over IP (L2TP/IPSec), WireGuard

Для решения специализированных задач по объединению сетей:

EoIP, GRE, IPIP

IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования. Он является идеальным вариантом для создания подключений типа Site-to-Site VPN для объединения сетей. Кроме этого для профессионалов и опытных пользователей имеется возможность создавать туннели IPIP, GRE, EoIP как в простом виде, так и в сочетании с туннелем IPSec, что позволит использовать для защиты этих туннелей стандарты безопасности IPSec VPN. Поддержка туннелей IPIP, GRE, EoIP позволяет установить VPN-соединение с аппаратными шлюзами, Linux-маршрутизаторами, компьютерами и серверами с ОС UNIX/Linux, а также с другим сетевым и телекоммуникационным оборудованием, имеющих поддержку указанных туннелей. Настройка туннелей данного типа доступна только в интерфейсе командной строки (CLI) интернет-центра.

Дополнительную информацию, по настройке разных типов VPN в интернет-центрах Netcraze, вы найдете в инструкциях:

WireGuard VPN

WireGuard — бесплатное программное приложение с открытым исходным кодом, протокол виртуальной частной сети (VPN) для передачи данных в зашифрованном виде и создания безопасных соединений точка-точка.

Важно

Поддержка WireGuard VPN реализована для актуальных моделей Netcraze, начиная с выпусков NDMS версии 3.3.

Отличия и преимущества протокола WireGuard в использовании современных, узкоспециализированных алгоритмов обработки данных. Кодовая база проекта написана с нуля и отличается компактностью исполнения.

WireGuard является частью модуля ядра системы. WireGuard-подключение ускоряется программно и является многопоточным, т.е. может стабильно работать и использовать ресурсы одного ядра.

Интернет-центр Netcraze может работать как VPN-сервер, так и VPN-клиент. В силу специфики протокола понятия "клиент" и "сервер" являются условными. Но обычно сервером называют устройство, которое ожидает подключения, а клиентом — устройство, которое инициирует подключение.

При подключении к VPN-серверу WireGuard на Netcraze в качестве VPN-клиента можно использовать: компьютер (на базе Windows, Linux, macOS), мобильное устройство (на базе Android и iOS) или интернет-центр Netcraze.

Используя VPN-клиент WireGuard на Netcraze можно подключиться к VPN-провайдеру, который предоставляет услугу VPN-подключения по протоколу WireGuard или к интернет-центру Netcraze, который работает в роли VPN-сервера и получить удаленный доступ к его локальной сети.

Важно

Если вы планируете настроить Netcraze в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный IP-адрес, а при использовании сервиса CrazeDNS, что он работает в режиме Прямой доступ, для которого также требуется публичный IP-адрес. При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Для настройки защищенных туннелей по протоколу WireGuard в интернет-центре Netcraze нужно установить компонент системы WireGuard VPN. Сделать это можно в веб-конфигураторе на странице Общие настройки системы в разделе Обновление и компоненты NDMS, нажав на Изменить набор компонентов.

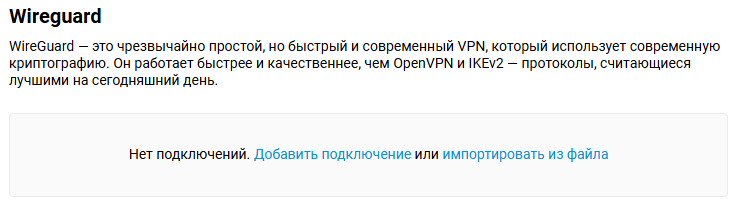

После этого раздел Wireguard появится на странице Другие подключения.

Для самостоятельной настройки WireGuard-интерфейса нажмите на Добавить подключение. В данной статье мы не будем рассматривать параметры настройки подключения, они подробно показаны в инструкции:

Настройка WireGuard VPN между двумя роутерами Netcraze (в этой статье представлен пример настройки VPN-сервера)

Помимо самостоятельной настройки подключения, вы можете импортировать настройки WireGuard-интерфейса из предварительно созданного файла конфигурации. Для этого нажмите на импортировать из файла и затем укажите путь к предварительно сконфигурированному файлу на компьютере.

Основные принципы работы WireGuard VPN

Каждый WireGuard-туннель представляет собой системный интерфейс, работающий на третьем (сетевом) уровне модели OSI. Трафик в него можно маршрутизировать, а также возможны настройки политик доступа IP (сетевой экран).

WireGuard-интерфейс имеет несколько основных конфигурационных параметров, а именно — пара частного и публичного ключа, адрес, порт прослушивания.

При создании WireGuard-интерфейса потребуется сформировать пару ключей шифрования — Приватный (Private / Закрытый) и Публичный (Public / Открытый) ключи, а также присвоить внутренний IP-адрес устройства в VPN-туннеле и на стороне VPN-сервера определить номер порта прослушивания.

Приватный и Публичный ключи используются для защиты подключения. С помощью ключей осуществляется аутентификация участников. Публичный и приватный ключ — это пара ключей, создание (генерация) которых осуществляется одновременно. Криптографические алгоритмы предполагают совместное использование такой пары ключей. Оба ключа должны "

подходить" к зашифрованной части информации. Например, если шифрование осуществляется приватным ключом, расшифровка может быть осуществлена только публичным ключом.Сформировать ключи шифрования нужно на двух сторонах VPN-туннеля. В процессе настройки подключения понадобятся только публичные ключи, которыми нужно будет обменяться на обеих сторонах VPN-туннеля.

Что касается внутреннего адреса интерфейса туннеля, это должен быть любой подходящий адрес из частного диапазона, но чтобы он не пересекался с другими подсетями на самом роутере. Этот IP-адрес указывается в формате IP/bitmask (например,

10.11.12.1/24). На VPN-клиенте и VPN-сервере должны быть установлены разные адреса, но из одной и той же подсети. Например, на сервере172.16.82.1/24и на клиенте172.16.82.2/24На стороне VPN-сервера потребуется указать номер порта прослушивания, который будет использоваться для работы входящих подключений на WireGuard-интерфейсе. Номер порта можно указать произвольный (например,

16632), главное чтобы он не блокировался интернет-провайдером и не совпадал с уже открытыми портами других сервисов на роутере.Затем нужно добавить пир(ы). Пиром (Peer) называют участника или клиента данного соединения. В одном VPN-подключении можно создать несколько пиров, например, для подключения к VPN-серверу с разных компьютеров или мобильных устройств.

Каждый пир однозначно характеризуется публичным ключем удаленной стороны. В настройках пира нужно будет указать публичный (Public / Открытый) ключ от устройства с другой стороны VPN-туннеля, внутренний IP-адрес туннеля и разрешенные подсети.

Особенным параметром в настройках пира является набор разрешенных подсетей (Allowed IPs). Это адресные пространства, от которых данный пир может принимать трафик (IP-адреса источников), и к которым может трафик отправлять (IP-адреса назначений). Технологически эти адреса используются для непосредственно зашифровывания и декодирования трафика. Такая методика имеет название Crypto Routing и является фундаментальной особенностью WireGuard. Чтобы разрешить передачу на любые адреса, необходимо добавить подсеть

0.0.0.0/0На стороне VPN-клиента обязательно нужно указать публичный "белый" IP-адрес или доменное имя VPN-сервера WireGuard, и порт прослушивания, на который будет устанавливать связь VPN-клиент (например,

myrouter01.keenetic.pro:16632). На VPN-клиентах обычно это поле называют Remote Endpoint.Также в настройках пира обязательно нужно указать интервал попыток проверки активности пира. Это внутренняя проверка доступности удаленной стороны соединения путем отправки в туннель пакетов keepalive. По умолчанию значение Проверки активности в настройках пира на Netcraze составляет

30 секунд, но обычно достаточно10 или 15 секундмежду проверками.Важно

На стороне VPN-сервера параметр Persistent keepalive рекомендуется не использовать (оставьте пустое поле), чтобы после отключения клиента Wireguard-сервер не ожидал handshake'и с удаленным пиром.

На стороне клиента, параметр Persistent keepalive должен быть заполнен выбранным значением для корректной работы WireGuard VPN!

В WireGuard применяется концепция маршрутизации по ключам шифрования, которая использует привязку к каждому сетевому интерфейсу закрытого ключа. VPN-соединение инициализируется путем обмена публичными ключами и напоминает подход, применяемый в SSH.

Ключи шифрования назначаются списку IP-адресов VPN, разрешенных в туннеле. В сетевом интерфейсе разрешен доступ к списку IP-адресов. Когда сервер принимает и расшифровывает аутентифицированный пакет, проверяется его поле источника. Если оно соответствует тому, что указано в поле Разрешенные подсети (Allowed IPs) аутентифицированного пира, пакет принимается WireGuard-интерфейсом. При отправке исходящего пакета происходит проверка IP-адреса назначения, чтобы определить его легитимность, и на основании его выбирается соответствующий пир. Далее пакет подписывается своим ключом, шифруется ключом пира и отправляется на публичный адрес и порт пира (на Remote Endpoint). Все IP пакеты, приходящие на WireGuard-интерфейс инкапсулируются в UDP и безопасно доставляются другим пирам.

В WireGuard пользовательские данные защищены при помощи современных типов криптографии: Curve25519 для обмена ключами, ChaCha20 для шифрования, Poly1305 для аутентификации данных, SipHash для хеш-ключей и BLAKE2 для хеширования.

Процесс криптомаршрутизации (Crypto Routing) позволяет предоставить пользователю на выходе из интерфейса трафик, степень доверия к которому может достигать

100%, а также обеспечивает высокую безопасность и производительность.

Примеры настроек WireGuard-подключений

Подробная инструкция, в которой показаны настройки интернет-центра в роли VPN-сервера и VPN-клиента для объединения двух локальных сетей:

Для настройки подключения к VPN-провайдерам, которые предоставляют возможность работы с WireGuard, обратитесь к инструкции:

Для подключения к роутеру Netcraze по протоколу WireGuard можно использовать мобильные устройства на базе ОС Android и iOS:

Или компьютеры на базе ОС Windows, Linux, macOS:

В некоторых случаях нужно, чтобы клиенты, подключенные к роутеру Netcraze по WireGuard, получали через данный VPN-туннель доступ в Интернет. Для этого потребуется на роутере выполнить дополнительную настройку из статьи:

Клиент PPTP и L2TP

Для подключения к публичному VPN-сервису, сети офиса, или другому интернет-центру Netcraze можно использовать протокол PPTP (Point-to-Point Tunneling Protocol). PPTP может также использоваться для организации безопасного туннеля между двумя локальными сетями. Преимуществом туннеля PPTP является его простота настройки и доступность. PPTP обеспечивает безопасную передачу данных через Интернет со смартфона, планшета или компьютера. Для защиты данных PPTP-трафика может быть использован протокол MPPE.

Помимо PPTP-подключения в интернет-центре Netcraze можно настроить подключение по протоколу L2TP (Layer 2 Tunneling Protocol). В отличие от других протоколов VPN, L2TP не использует шифрование данных.

Далее мы рассмотрим пример PPTP-подключения. Настройка L2TP-подключения выполняется аналогично.

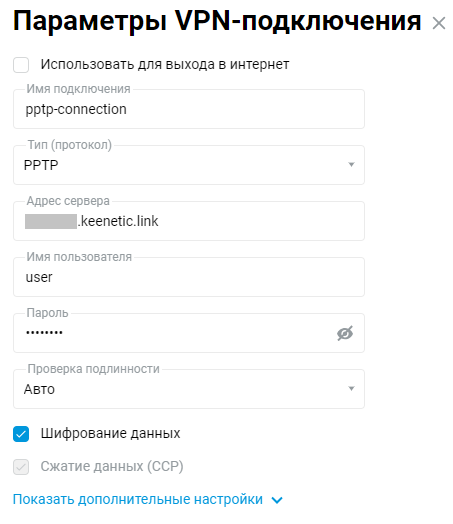

Для настройки PPTP-подключения перейдите на страницу "Другие подключения" и в разделе "VPN-подключения" нажмите "Добавить подключение". В окне "Параметры VPN-подключения" в поле "Тип (протокол)" выберите значение "PPTP".

Затем в поле "Имя подключения" впишите имя соединения, а в поле "Адрес сервера" укажите доменное имя или WAN IP-адрес PPTP-сервера. В полях "Имя пользователя" и "Пароль" соответственно укажите данные учетной записи, которой разрешен доступ в локальную сеть по протоколу PPTP.

Для настройки параметров IP, расписания работы или определения интерфейса, через который будет работать подключение, нажмите "Показать дополнительные настройки".

После создания подключения переведите переключатель в состояние Включено.

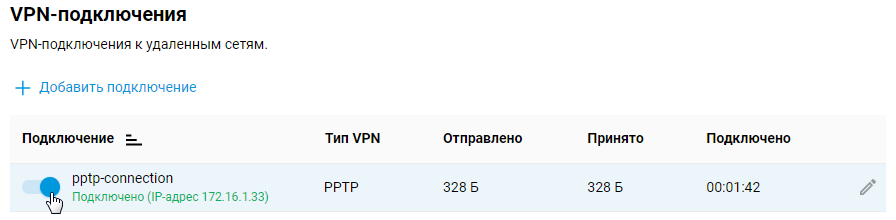

На этой же странице будет отображаться статус данного подключения.

Для проверки соединения с клиентского компьютера обратитесь к какому-нибудь ресурсу в удаленной сети или выполните пинг хоста удаленной сети (локальной сети сервера).

Настройка сервера PPTP в Netcraze подробно представлена в статье "VPN-сервер PPTP".

Подсказка

Если данное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье "Приоритеты подключений".

Клиент L2TP/IPsec

Для доступа к ресурсам домашней сети в интернет-центра Netcraze реализована возможность подключения к VPN-серверу по протоколу L2TP over IPSec (L2TP/IPSec).

В таком туннеле можно абсолютно не волноваться о конфиденциальности данных файлового сервера, IP-телефонии или потоков видеонаблюдения. L2TP/IPSec обеспечивает абсолютно защищенный доступ к домашней сети с компьютера с минимальной настройкой: в операционной системе Windows для этого типа VPN есть удобный встроенный клиент. К тому же, во многих моделях Netcraze передача данных по L2TP over IPsec ускоряется аппаратно.

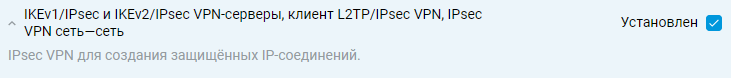

Для настройки подключения L2TP/IPsec нужно установить компонент системы "IKEv1/IPsec и IKEv2/IPsec VPN-серверы, клиент L2TP/IPsec VPN, IPsec VPN сеть-сеть". Сделать это можно на странице "Общие настройки системы" в разделе "Обновления и компоненты", нажав "Изменить набор компонентов".

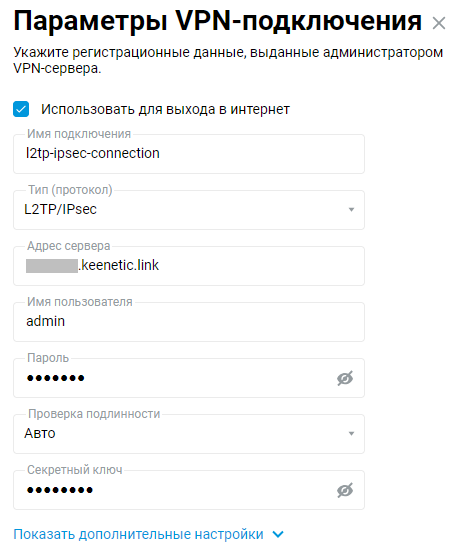

Для настройки подключения L2TP/IPsec перейдите на страницу "Другие подключения" и в разделе "VPN-подключения" нажмите "Добавить подключение". В окне "Параметры VPN-подключения" в поле "Тип (протокол)" выберите значение "L2TP/IPsec".

В поле "Имя подключения" впишите имя соединения, а в поле "Адрес сервера" укажите IP-адрес или доменное имя сервера. В полях "Имя пользователя" и "Пароль" соответственно укажите данные учетной записи, которой разрешен доступ в локальную сеть по протоколу L2TP/IPsec. В поле "Секретный ключ" укажите предварительно согласованный ключ, который установлен на сервере.

Для настройки параметров IP, расписания работы или определения интерфейса, через который будет осуществляться подключение, нажмите "Показать дополнительные настройки".

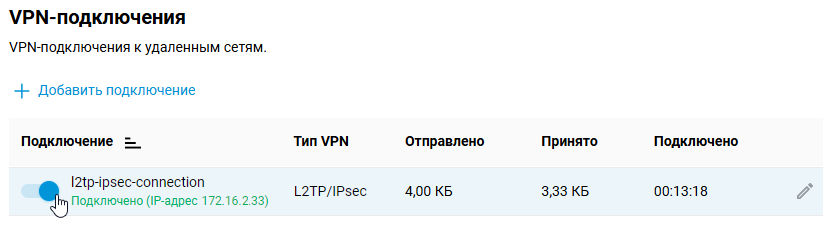

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отображаться статус данного подключения.

Для проверки соединения с клиентского компьютера обратитесь к какому-нибудь ресурсу в удаленной сети или выполните пинг хоста удаленной сети (локальной сети сервера).

Настройка сервера L2TP/IPsec в Netcraze подробно представлена в статье "VPN-сервер L2TP/IPsec".

Подсказка

Если данное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье "Приоритеты подключений".

Клиент и сервер OpenVPN

OpenVPN — один из самых популярных протоколов для организации VPN-соединения. С его помощью можно создать виртуальную частную сеть или объединять локальные сети. OpenVPN имеет открытый исходный код и бесплатно распространяется под лицензией GNU GPL. OpenVPN можно назвать одним из самых безопасных протоколов. Все передаваемые данные надежно защищены при помощи библиотеки шифрования OpenSSL и протоколов SSLv3/TLSv1, что обеспечивает высокую безопасность и анонимность.

В интернет-центре Netcraze для подключения OpenVPN реализованы такие возможности как режим TCP и UDP, аутентификация TLS, использование сертификатов и ключей шифрования для повышения уровня безопасности VPN-подключения.

Важно

Роутер Netcraze, на котором будет работать сервер OpenVPN, должен быть подключен к Интернету с публичным IP-адресом, а при использовании доменного имени CrazeDNS, оно должно быть настроено в режиме Прямой доступ, для которого также требуется публичный IP-адрес. При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Для настройки подключения OpenVPN обязательно нужно установить компонент системы Клиент и сервер OpenVPN. С этим компонентом роутер Netcraze можно использовать как клиент, так и сервер OpenVPN. Установить компонент системы можно на странице Общие настройки системы в разделе Обновления и компоненты NDMS, нажав Изменить набор компонентов.

Режим работы OpenVPN (клиент или сервер) в основном определяется его файлом конфигурации.

Важно

Требования к конфигурации OpenVPN для использования в Netcraze:

Конфигурация должна быть выполнена в виде одного файла.

Сертификаты, ключи и т.п. должны быть включены в этот файл.

В конфигурации необходимо использовать только опции, перечисленные в документе: OpenVPN 2.4 ManPage

Некоторые опции, из описанных по ссылке выше, могут не поддерживаться. Например, в нашей реализации OpenVPN не поддерживаются опции, относящиеся к IPv6.

Порядок следования опций и включенных сертификатов и ключей не имеет значения.

Ключи OpenSSL нужно задавать без пароля, т.к. в интерфейсе роутера нет опции для его ввода.

Файл конфигурации OpenVPN не сохраняется в резервной копии конфигурации устройства

startup-config. Для получения резервной копии настроек интерфейса клиента OpenVPN его нужно сохранить отдельно.

Для моделей Keenetic с индексом KN-1110, 1210, 1310, 1410, 1510, 1610, 1710, 1810, 1910 число клиентских подключений ограничивается выделенным служебным размером раздела памяти объемом 24 Кбайта для хранения VPN-конфигураций. Особенно это актуально для OpenVPN-соединений, т.к. суммарный размер их конфигураций не должен превышать 24 Кбайта. Для современных моделей Keenetic с индексом KN-xxxx увеличен размер хранилища, в которое помещаются в сжатом виде файл конфигурации startup-config и переменные окружения (в том числе ключи), и составляет от 260 Кбайт до 2 Мбайт (в зависимости от модели).

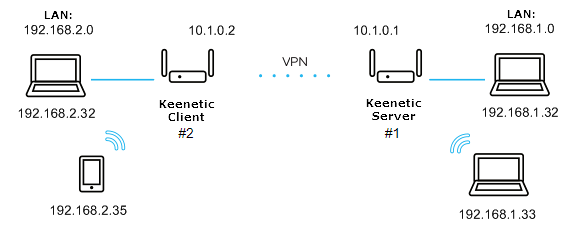

Рассмотрим пример подключения OpenVPN типа "точка-точка" (site-to-site).

Будем подключать к серверу на Netcraze#1 (Home-сегмент 192.168.1.0/24, адрес конца туннеля: 10.1.0.1) клиент Netcraze#2 (Home-сегмент 192.168.2.0/24, адрес конца туннеля: 10.1.0.2).

Сначала рассмотрим самую простую конфигурацию с использованием общего секретного ключа (secret key).

Минимальная конфигурация OpenVPN-сервера для Netcraze#1:

dev tun ifconfig 10.1.0.1 10.1.0.2 cipher AES-128-CBC <secret> <--insert the secret key here </secret> verb 3 route 192.168.2.0 255.255.255.0

Минимальная конфигурация OpenVPN-клиента для Netcraze#2:

dev tun remote KEENETIC-1.mykeenetic.net <-- server's domain name or IP address ifconfig 10.1.0.2 10.1.0.1 cipher AES-128-CBC <secret> <--insert the secret key here </secret> verb 3 route 192.168.1.0 255.255.255.0 or redirect-gateway def1 or route 0.0.0.0 0.0.0.0 <-- if it's neccessary to route all the traffic in the tunnel

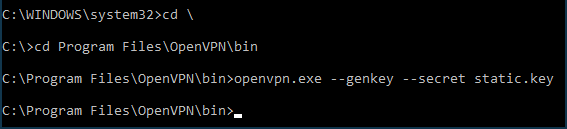

Сгенерируйте общий секретный ключ. Для чего скачайте и установите OpenVPN отсюда: openvpn.net/downloads.html

В нашем примере будем использовать версию 2.4.6-I602 для Windows.

После установки ПО выполните перезагрузку компьютера.

По умолчанию программа установится в папку

C:\Program Files\OpenVPN.Запустите командную строку Windows от имени администратора. Зайдите в папку

C:\Program Files\OpenVPN\binи выполните команду:openvpn.exe --genkey --secret static.key

Откройте сгенерированный файл

static.keyс общим секретным ключом в любом текстовом редакторе (например, в Блокноте), скопируйте его содержимое в буфер обмена (Ctrl-A,Ctrl-C) и вставьте (Ctrl-V) в соответствующие места файлов конфигурации клиента и сервера.Посмотрите примеры файлов конфигурации static-server.ovpn для Netcraze#1 и static-client.ovpn для Netcraze#2 с общим секретным ключом. В этих файлах есть и другие закомментированные (начинаются с символа "

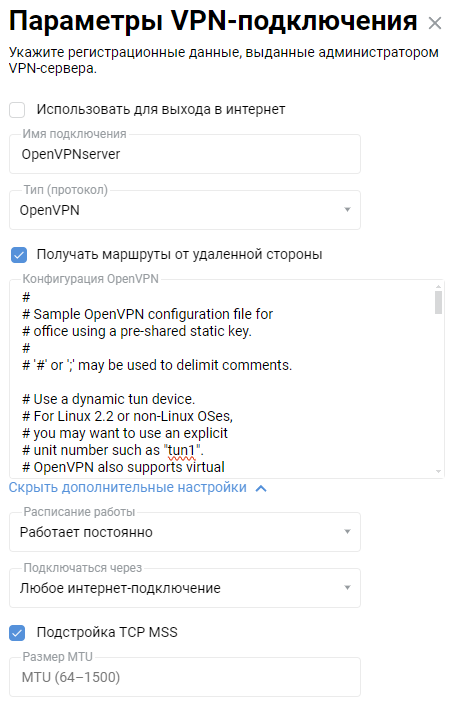

;") настройки OpenVPN, которые вы можете задействовать при необходимости позже. Можете использовать эти файлы конфигурации для проверки, заменив вstatic-client.ovpnдоменное имяKEENETIC-1.mykeenetic.ruна доменное имя вашего Netcraze#1 или на его публичный белый IP-адрес, а наш общий секретный ключ на сгенерированный вами в обеих файлах.Зайдите в веб-интерфейс Netcraze#1 на страницу Другие подключения и в разделе VPN-подключения нажмите Добавить подключение. В окне Параметры VPN-подключения в поле Тип (протокол) выберите значение OpenVPN.

Затем в поле Имя подключения впишите имя соединения и в поле Конфигурация OpenVPN вставьте содержимое файла конфигурации

static-server.ovpn. Сохраните настройки.

Важно

Начиная с версии ОС

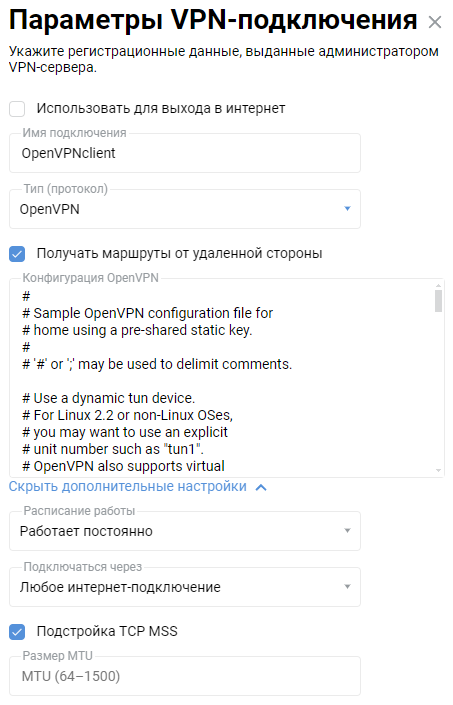

3.4.1сервер работает только при указании в поле Подключаться через значения Любое интернет-подключение.По аналогии добавьте OpenVPN-соединение в веб-интерфейсе Netcraze#2, но с конфигурацией

static-client.ovpn:

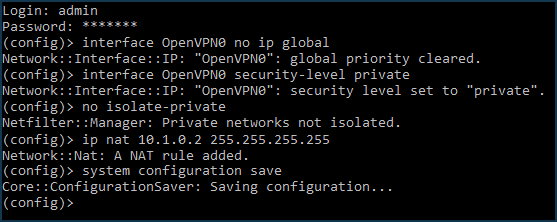

Дополнительно, на стороне Netcraze#1 (сервера), через интерфейс командной строки (CLI) роутера необходимо будет выполнить следующие команды:

interface OpenVPN0 no ip global interface OpenVPN0 security-level private

Чтобы разрешить трафик между интерфейсами

HomeиOpenVPN0, которые имеют уровень безопасностиprivate, выполните команду:no isolate-private

Если планируете использовать этот сервер в том числе для выхода в Интернет клиента, то еще выполните команду:

ip nat 10.1.0.2 255.255.255.255

и сохраните настройки командой:

system configuration save

И наконец, необходимо открыть порт для соединения OpenVPN. По умолчанию используется порт

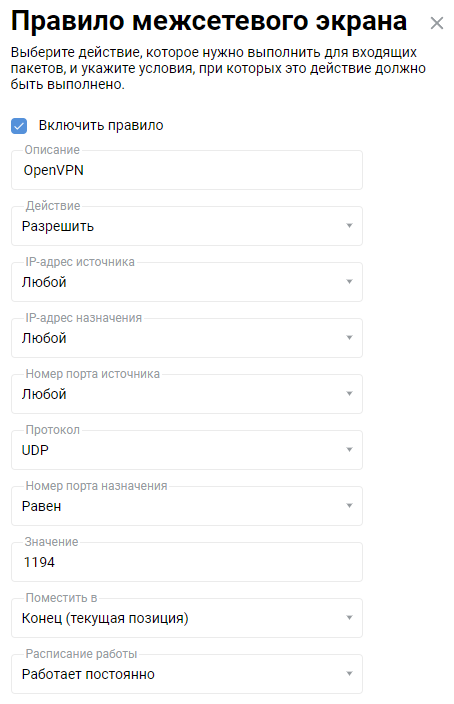

UDP/1194. Для этого на странице Межсетевой экран создайте правило для интерфейса Провайдер или для того интерфейса, который используется для доступа в Интернет (помимо Провайдер, им могут быть интерфейсы PPPoE, L2TP или PPTP).

В правиле межсетевого экрана выберите в поле Действие значение Разрешить, в поле Протокол значение UDP и в поле Номер порта назначения значение Равен

1194.После создания подключения переведите переключатель в состояние Включено.

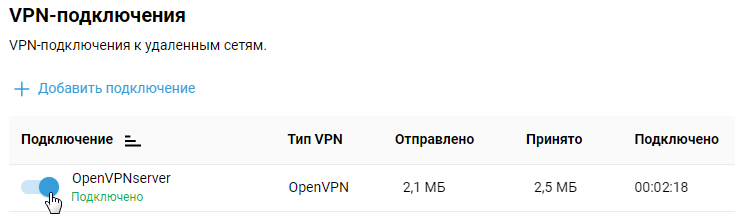

На этом настройка туннеля OpenVPN завершена. На странице Другие подключения будет отображаться статус и статистика подключения.

Для проверки попробуйте выполнить пинг обоих концов туннеля:

ping 10.1.0.1 ping 10.1.0.2

а затем удаленные подсети:

ping 192.168.1.1 ping 192.168.2.1

Примечание

Конфигурация интерфейса OpenVPN не записывается в файл резервной копии настроек startup-config.txt. Для резервного копирования, рекомендуем сохранить настройки интерфейса OpenVPN в отдельном файле.

Если подключение клиента OpenVPN нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье Приоритеты подключений.

В некоторых случаях в конфигурации OpenVPN необходимо указать логин и пароль для авторизации при подключении VPN-туннеля. Для этого в файле конфигурации нужно добавить специальную секцию

auth-user-pass, указав значения логина и пароля. Например:<auth-user-pass> vpnclient # login r3d23xs87 # password </auth-user-pass>

Пример создания ключей и сертификатов на Windows, для подключения к серверу OpenVPN, показан в инструкции OpenVPN с использованием двусторонней TLS аутентификации.

Типовые ошибки и пути решения:

auth-user-pass without inline credentials data is not supportedЭто означает, что в файле конфигурации осталась строка для онлайн ввода логина/пароля, который не поддерживается Netcraze. Ошибка в журнале Netcraze:

OpenVPN0 auth-user-pass without inline credentials data is not supported OpenVPN0 Exiting due to fatal error

Удалите или закомментируйте все строки вида:

auth-user-passОшибка опции

block-outside-dnsblock-outside-dnsопция настраивается для OpenVPN-сервера, которая правильно обрабатывается только в Windows. В журнале Netcraze появляется следующее сообщение об ошибке:OpenVPN0 Unrecognized option or missing or extra parameter(s) in configuration: (line X): block-outside-dns (2.4.4) OpenVPN0 Exiting due to fatal error

Добавьте следующую строку в конфигурации OpenVPN-клиента:

pull-filter ignore "block-outside-dns"Ошибка при соединении с серверами PrivateTunnel

При попытке соединения выдается ошибка:

OpenVPN0 Unrecognized option or missing or extra parameter(s) in configuration: (line 3): client-ip (2.4.4)

Добавьте в файл конфигурации клиента OpenVPN строку:

ignore-unknown-option client-ip block-ipv6При использовании опции askpass

/storage/key.txtвозникает ошибка:Error: private key password verification failed

Это ограничение текущей реализации OpenVPN в Netcraze. Можно использовать только ключ без пароля или с фиксированным паролем: "

password".После обновления роутера до версии ПО NDMS

3.9.1может перестать устанавливаться VPN-туннель до серверов OpenVPN некоторых сервисов. В логе при этом можно увидеть следующие сообщения:W [Dec 15 16:52:58] OpenVPN6: DEPRECATED OPTION: --cipher set to 'AES-128-CBC' but missing in --data-ciphers (AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305). OpenVPN ignores --cipher for cipher negotiations. Error: private key password verification failed

Дело в устаревшем формате шифрования BF-CBC, который не поддерживается начиная с версии клиента OpenVPN

2.5.0(в версии NDMS3.9используется клиент OpenVPN2.6.0).Примечание

Из конфигурации по умолчанию убрана поддержка

BF-CBC. В OpenVPN2.5.0по умолчанию теперь принимаются только шифрыAES-256-GCMиAES-128-GCM. Изменить данное поведение можно при помощи опцииdata-ciphers, например, указав в настройкахdata-ciphers AES-256-GCM:AES-128-GCM:BF-CBC, а для поддержки очень старых узлов, не поддерживающих согласование шифров (режим "--cipher"), можно указатьdata-ciphers-fallback BF-CBC.При обновлении до новой версии OpenVPN настройка "

cipher BF-CBC" в старых файлах конфигурации будет преобразована в добавлениеBF-CBCк наборуdata-ciphersи включен режимdata-ciphers-fallback.Для успешной установки туннеля потребуется изменить директиву:

cipher AES-128-CBCнаdata-ciphers AES-128-CBCилиdata-ciphers AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305Если не заработает, то тогда измените директиву:

cipher AES-128-CBCнаdata-ciphers-fallback AES-128-CBCДля максимальной совместимости согласования шифров с удаленным сервером укажите директивы:

data-ciphers AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305data-ciphers-fallback AES-128-CBCили

data-ciphers AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305data-ciphers-fallback AES-256-CBCВажно

Шифрование зависит от удаленного OpenVPN-сервера. Перед изменением директивы

cipherсмотрите лог подключения.Если в логе зафиксирована следующая ошибка размера ключа:

[E] Dec 16 19:01:38 OpenVPN0: Unrecognized option or missing or extra parameter(s) in configuration: (line 22): keysize (2.6_git) [E] Dec 16 19:01:38 OpenVPN0: Exiting due to fatal error [E] Dec 16 19:01:38 ndm: Service: "OpenVPN0": unexpectedly stopped.Error: private key password verification failed

То в конфигурации туннеля необходимо убрать директиву опции размера ключа

keysize 256, которая устарела для обновленного клиента OpenVPN2.6.0, после проверьте подключение туннеля.Подробную информацию по опции "

keysize" вы найдете по ссылке.

Рекомендуем ознакомиться со следующей информацией:

Клиент SSTP

Для удаленного подключения к локальной сети интернет-центра Netcraze можно использовать туннели SSTP (Secure Socket Tunnel Protocol).

Важно

Основным преимуществом VPN-туннеля SSTP является его способность работать через облако, что позволяет установить подключение между клиентом и сервером, даже при наличии частных IP-адресов.

Передача данных через Интернет в SSTP-туннеле происходит при помощи протокола HTTPS (данные передаются поверх криптографических протоколов SSL или TLS), что обеспечивает высокий уровень безопасности.

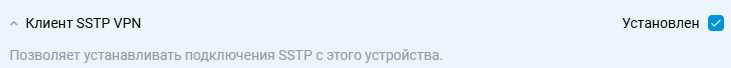

Для настройки SSTP-подключения обязательно нужно установить компонент системы "Клиент SSTP VPN". Сделать это можно на странице "Общие настройки системы" в разделе "Обновление и компоненты NDMS", нажав "Изменить набор компонентов".

После этого перейдите на страницу "Другие подключения" и в разделе "VPN-подключения" нажмите "Добавить подключение". В окне "Параметры VPN-подключения" в поле "Тип (протокол)" выберите значение "SSTP".

Затем в поле "Имя подключения" впишите имя соединения, а в поле "Адрес сервера" укажите доменное имя сервера (интернет-центра Netcraze). В полях "Имя пользователя" и "Пароль" соответственно укажите данные учетной записи, которой разрешен доступ в локальную сеть по протоколу SSTP.

Подсказка

Для настройки параметров IP, расписания работы или определения интерфейса, через который будет осуществляться подключение, нажмите "Показать дополнительные настройки".

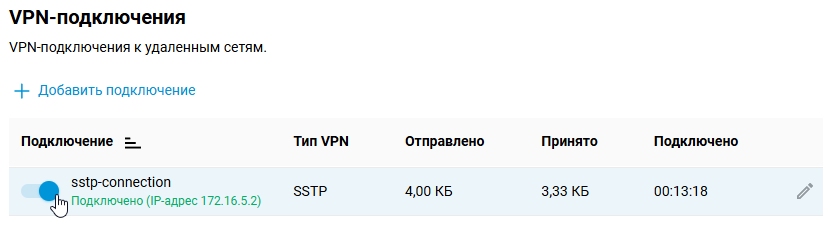

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отображаться статус данного подключения.

Для проверки соединения с клиентского компьютера обратитесь к какому-нибудь ресурсу в удаленной сети или выполните пинг хоста удаленной сети (локальной сети сервера).

Настройка сервера SSTP в Netcraze представлена в статье "Сервер SSTP".

Подсказка

Если данное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье "Приоритеты подключений".

Клиенты IKEv1/IKEv2

Начиная с версии NDMS 3.5 добавлен IKE-клиент в виде отдельного компонента, который позволяет с интернет-центра устанавливать клиентские соединения по протоколам IKEv1 и IKEv2.

IKE (Internet Key Exchange) — протокол обмена ключами, входящий в набор протоколов IPSec. Он обеспечивает высокую безопасность данных, скорость, стабильность работы.

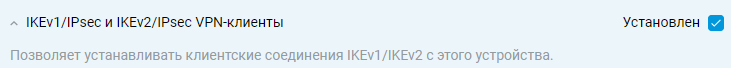

Для настройки защищенных подключений по протоколу IKEv1/IKEv2 в интернет-центре Netcraze нужно установить компонент системы "IKEv1/IPsec и IKEv2/IPsec VPN-клиенты". Сделать это можно в веб-конфигураторе на странице "Общие настройки системы" в разделе "Обновления и компоненты", нажав на "Изменить набор компонентов".

После этого на странице "Другие подключения" в разделе "VPN-подключения" нажмите "Добавить подключение" для создания и настройки IKE-клиента.

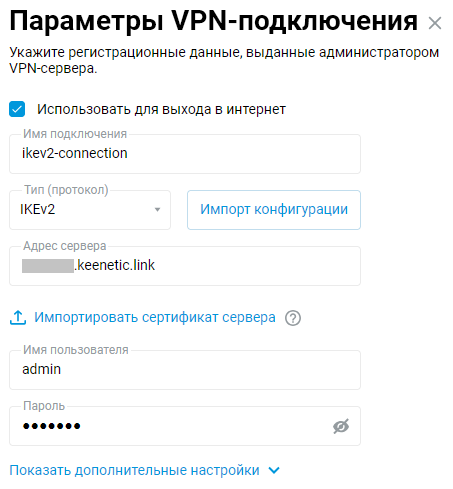

На экране "Параметры VPN-подключения" укажите регистрационные данные, выданные VPN-провайдером или администратором VPN-сервера.

Если данное подключение нужно использовать для выхода в Интернет, то включите соответствующую опцию.

В поле "Имя подключения" впишите любое имя для его идентификации, в поле "Тип (протокол)" установите значение "IKEv2" или "IKEv1", а также укажите адрес сервера, имя и пароль пользователя. В нашем примере используется VPN-подключение IKEv2.

Примечание

Клиент IKEv2 использует подключение IKEv2 EAP (Логин/Пароль).

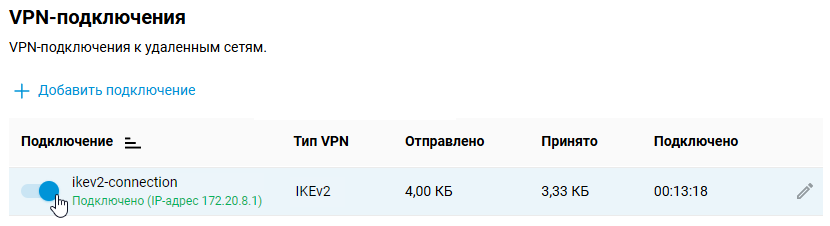

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отображаться статус данного подключения.

Настройка IKEv2-сервера в Netcraze представлена в статье "VPN-сервер IKEv2".

Подсказка

Если подключение используется для выхода в Интернет (например, вы подключаетесь через VPN-провайдера), назначьте этому соединению самый высокий приоритет. Перетащите созданный профиль VPN-подключения в начало списка.

Информацию о приоритетах вы найдете в статье "Приоритеты подключений".

OpenConnect VPN-клиент

Для удаленного и безопасного подключения к локальной сети интернет-центра Netcraze можно использовать OpenConnect VPN. В качестве клиента OpenConnect может выступать сам интернет-центр Netcraze. Начиная с версии ОС 4.2.1 добавлен сервер и клиент OpenConnect VPN.

Важно

Основным преимуществом туннеля OpenConnect VPN является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии частных IP-адресов с обеих сторон. Передача данных через Интернет в OpenConnect VPN осуществляется с помощью HTTPS протокола (данные передаются с использованием криптографических SSL или TLS протоколов), обеспечивающий высокий уровень безопасности.

Для настройки подключения клиента OpenConnect нужно установить компонент системы OpenConnect VPN-клиент. Сделать это можно на странице Общие настройки в разделе Обновления и компоненты, нажав Изменить набор компонентов.

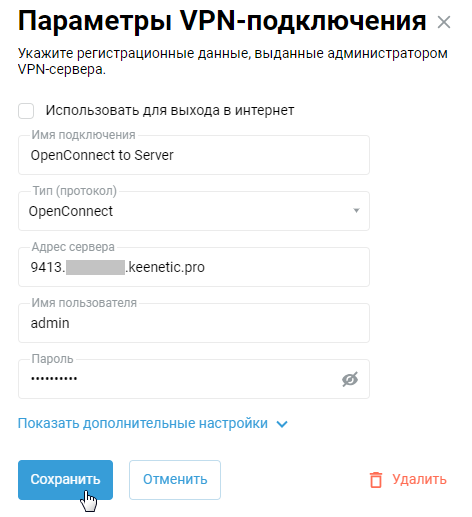

После этого перейдите на страницу Другие подключения и в разделе VPN-подключения нажмите Добавить подключение. В окне Параметры VPN-подключения в поле Тип (протокол) выберите значение OpenConnect. Затем в поле Имя подключения впишите имя соединения, а в поле Адрес сервера укажите доменное имя сервера (автоматически сгенерированное на интернет-центре Netcraze, который выполняет роль VPN-сервера). В полях Имя пользователя и Пароль соответственно укажите данные учетной записи, которой разрешен доступ к роутеру и в локальную сеть по протоколу OpenConnect.

Подсказка

Для настройки параметров IP, расписания работы или определения интерфейса, через который будет осуществляться подключение, нажмите Показать дополнительные настройки.

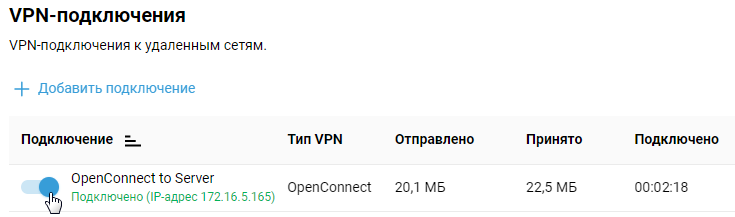

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отображаться статус и статистика подключения.

Для проверки соединения с клиентского компьютера обратитесь к какому-нибудь ресурсу в удаленной сети или выполните пинг хоста удаленной сети (локальной сети сервера).

Настройка сервера OpenConnect в Netcraze представлена в инструкции OpenConnect VPN-сервер.

Подсказка

Если данное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье Приоритеты подключений.

Подключение к сети ZeroTier

ZeroTier позволяет персональным устройствам и сетевым маршрутизаторам получать доступ к вашей локальной сети через распределенное межсетевое соединение, которое автоматически выбирает оптимальный маршрут между узлами. Дизайн протокола обеспечивает простоту развертывания, централизованное управление, стабильную производительность и защиту данных. В результате соединения становятся безопасными, обеспечивая низкую задержку и высокую пропускную способность.

Чтобы настроить устройство Netcraze на подключение к вашей сети ZeroTier при помощи интерфейса командной строки (CLI), сначала создадим интерфейс подключения, выполнив соответствующую команду CLI.

interface ZeroTier{X} Где {X} — индекс нового интерфейса, выбранное по вашему усмотрению число.

Примечание

Команда interface изменяет контекст CLI на контекст указанного интерфейса. Последующие команды будут выполняться для указанного интерфейса до тех пор, пока не будет введена команда exit или другая команда, изменяющая контекст.

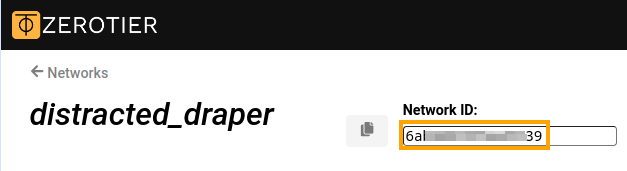

Затем укажем NETWORK ID вашей сети ZeroTier.

zerotier network-id {network_ID} Замените {network_ID} идентификатором NETWORK ID вашей сети ZeroTier без кавычек и скобок. Идентификатор сети можно найти в панели управления ZeroTier Central, как показано на рисунке.

Далее, включим прием адресов и маршрутов, рассылаемых в вашей сети ZeroTier.

zerotier accept-addresseszerotier accept-routes

Затем, включаем интерфейс и сохраняем конфигурацию.

upsystem configuration save

Полностью весь набор команд, перечисленных выше, должен выглядеть следующим образом.

(config)>interface ZeroTier0Network::Interface::Repository: "ZeroTier0" interface created. (config-if)>zerotier network-id 0123456789abcdefZeroTier::Interface: "ZeroTier0": set network ID to "0123456789abcdef". (config-if)>zerotier accept-addressesZeroTier::Interface: "ZeroTier0": enabled addresses accept. (config-if)>zerotier accept-routesZeroTier::Interface: "ZeroTier0": enabled routes accept. (config-if)>upNetwork::Interface::Base: "ZeroTier0": interface is up. (config-if)>system configuration saveCore::System::StartupConfig: Saving (cli).

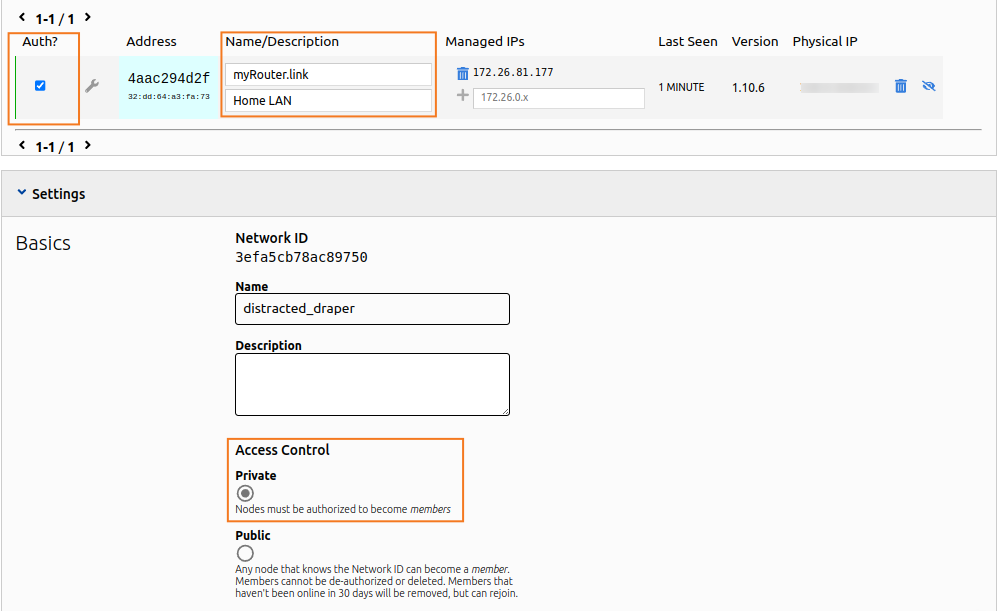

После ввода команд ваш узел Netcraze должен появиться на панели управления сетью ZeroTier Central. Чтобы упростить управление сетью, укажите имя и описание (Name/Description) устройства. Вам также может понадобиться авторизовать (Auth?) нового участника, если режим управления доступом Access Control в вашей сети установлен как Private (по умолчанию).

Вы можете использовать команду show для проверки состояния соединения на вашем устройстве Netcraze. Строка connected: yes означает, что состояние соединения — установлено.

(config)> show interface ZeroTier0

id: ZeroTier0

index: 0

interface-name: ZeroTier0

type: ZeroTier

description:

traits: Mac

traits: Ethernet

traits: Ip

traits: Ip6

traits: Supplicant

traits: EthernetIp

traits: ZeroTier

link: up

connected: yes <------

state: up

mtu: 2800

tx-queue-length: 1000

address: 172.26.81.177 <------

mask: 255.255.0.0

uptime: 312

global: no

security-level: public <------

ipv6:

addresses:

address: fe80::cc56:2aff:fed4:d8a3

prefix-length: 64

proto: KERNEL

valid-lifetime: infinite

mac: 32:dd:64:a3:fa:73

auth-type: none

zerotier:

via: GigabitEthernet1

local-id: 4aac294d2f

network-id: 0123456789abcdef

network-name:

status: OK

summary:

layer:

conf: running

link: running

ipv4: running

ipv6: disabled

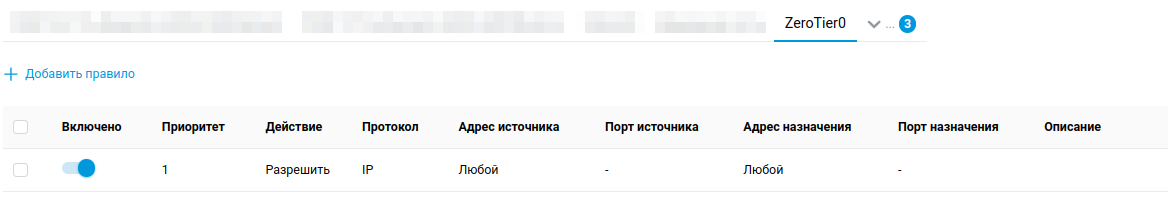

ctrl: runningОтметим, что созданный интерфейс имеет параметр security-level: public. Это означает, что входящие соединения должны быть явно разрешены через Межсетевой экран. Принимая, что ваша сеть ZeroTier является доверенной, одного правила, разрешающего весь входящий трафик, будет достаточно. Добавим новое правило с действием Разрешить для созданного интерфейса ZeroTier, укажем в нем Протокол — IP и Любой в качестве Адреса источника и Адреса назначения, как показано на рисунке.

Подсказка

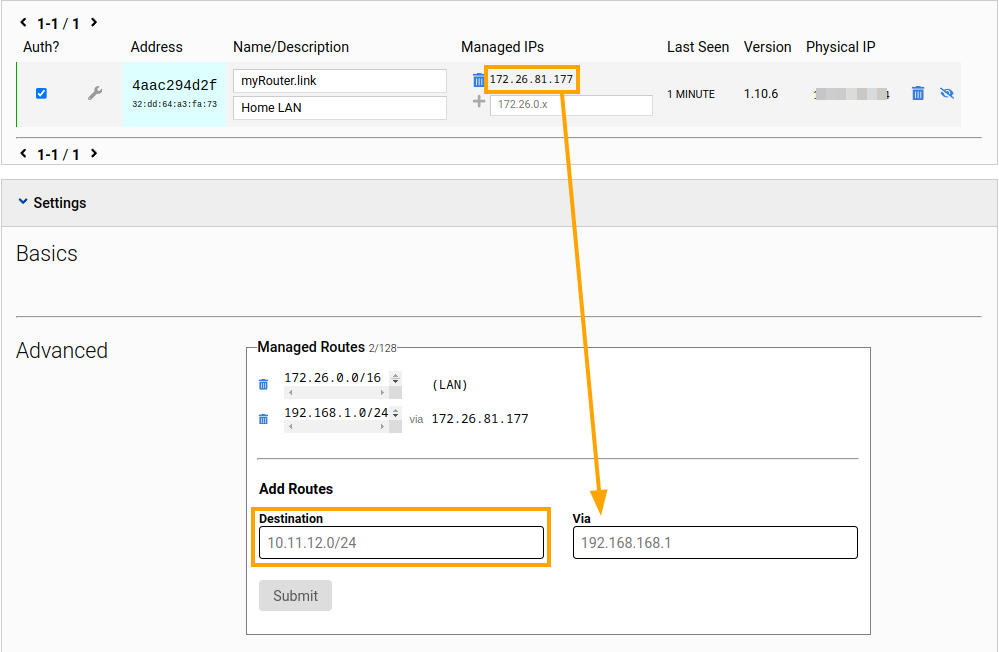

Чтобы другие устройства в сети ZeroTier узнавали о локальной сети за вашим новым узлом, создадим маршрут в разделе Advanced сетевых настроек. Укажите адрес Managed IPs (строка address: 172.26.81.177 в выводе выше) в качестве Via-адреса. Укажите адрес подсети локальной сети вашего маршрутизатора (по умолчанию 192.168.1.0/24) в поле Destination.

IPSec VPN клиент/сервер

В Netcraze реализована возможность использовать встроенный клиент/сервер IPSec VPN. Благодаря наличию этой функции существует возможность, в соответствии с самыми строгими требованиями к безопасности, объединить несколько интернет-центров в одну сеть по туннелю IPSec VPN.

В основном, IPSec VPN применяется для безопасного подключения к офисной сети (например, из домашней сети к корпоративному серверу) или для объединения сетей (например, двух удаленных офисов). С туннелем IPSec VPN можно абсолютно не волноваться о конфиденциальности данных файлового сервера, IP-телефонии или потоков видеонаблюдения. IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования.

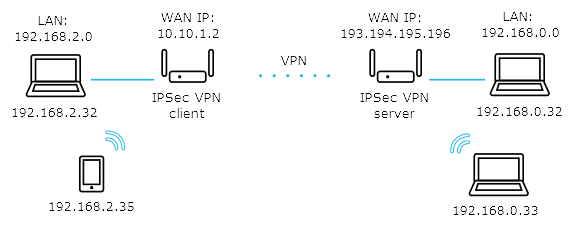

Рассмотрим пример объединения двух локальных сетей (192.168.2.x и 192.168.0.x) через IPSec VPN.

Важно

Для построения туннеля IPSec VPN через глобальную сеть Интернет, хотя бы на одном из интернет-центров (на внешнем интерфейсе WAN) должен быть публичный "белый" IP-адрес. Для удобства рекомендуется использовать постоянный (статический) IP-адрес на WAN-интерфейсе, а также воспользоваться службой доменных имен CrazeDNS или DDNS для получения постоянного имени. Для работы IPSec-туннеля служба CrazeDNS должна работать только в режиме "Прямой доступ" на роутере, который будет ожидать подключения.

Адреса объединяемых сетей должны принадлежать разным подсетям. Не рекомендуется использовать одно адресное пространство в локальной и удаленной сети, т.к. это может привести к конфликту IP-адресов.

Для организации подключения IPSec VPN и объединения двух разных подсетей, понадобятся два интернет-центра Netcraze. Такой тип подключения называется "точка-точка" (site-to-site).

Один интернет-центр Netcraze будет выступать в роли ожидающего подключение IPSec (назовем его сервером), а другой Netcraze в роли инициатора подключения IPSec (назовем его клиентом).

Интернет-центр, выступающий в роли сервера IPSec, имеет постоянный публичный "белый" WAN IP-адрес для подключения к Интернету. Другой интернет-центр, выступающий в роли клиента IPSec, использует частный "серый" WAN IP-адрес.

Итак, перейдем непосредственно к настройке интернет-центров для организации между ними безопасного туннеля IPSec VPN для объединения двух сетей.

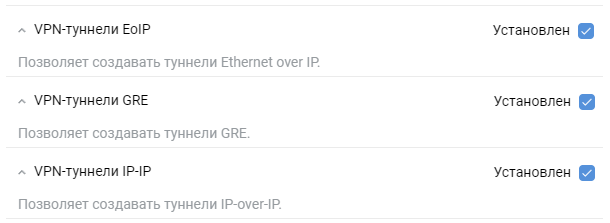

На интернет-центрах должен быть установлен компонент системы "IKEv1/IPsec и IKEv2/IPsec VPN-серверы, клиент L2TP/IPsec VPN, IPsec VPN сеть-сеть".

Сделать это можно на странице "Общие настройки системы" в разделе "Обновления и компоненты", нажав "Изменить набор компонентов".

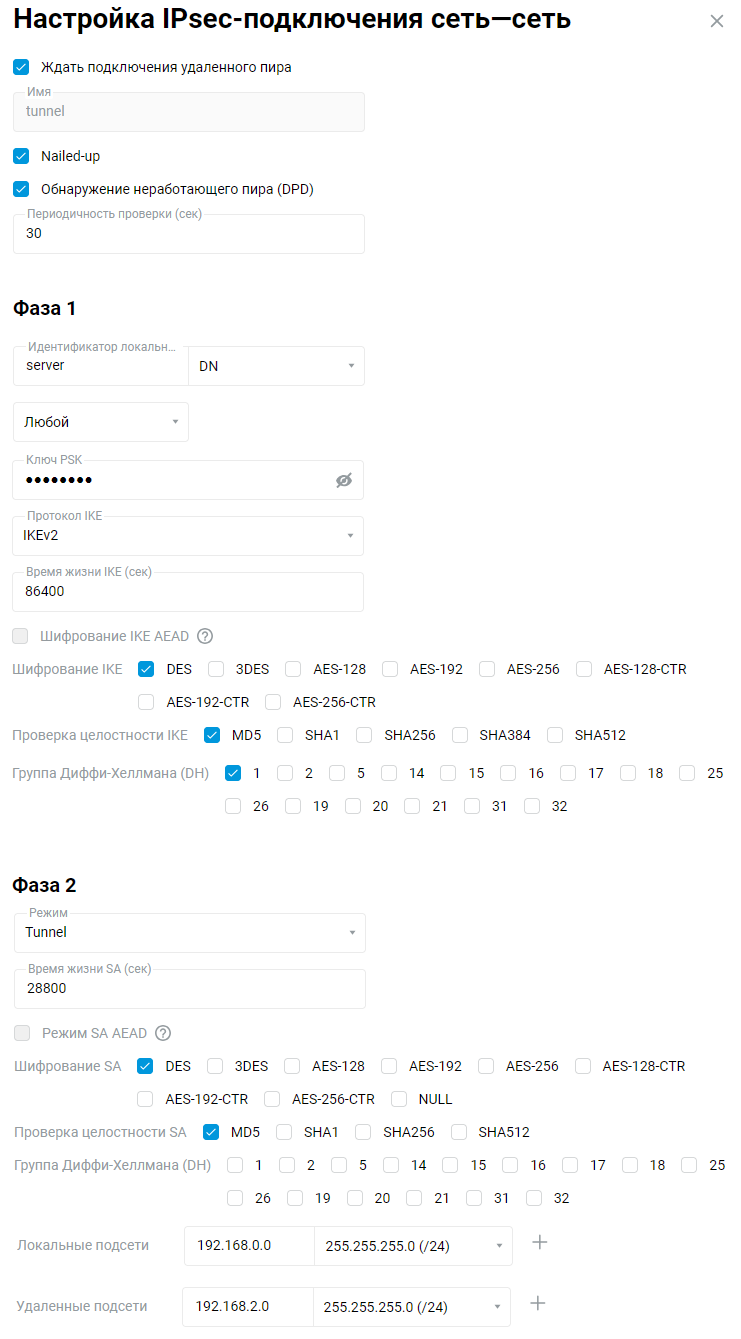

Настройка Netcraze в роли сервера (ожидающего подключение IPSec).

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" нажмите "Добавить подключение".

Откроется окно "Настройка IPsec-подключения сеть-сеть".

В нашем случае этот Netcraze будет выполнять роль сервера, поэтому включите опцию "Ждать подключения удаленного пира" (в этом случае инициатором подключения будет выступать клиент, а сервер будет ожидать подключения).

Опция "Nailed-up" предназначена для поддержания соединения в активном состоянии и восстановления туннеля при разрыве (данный параметр достаточно включить на одном конце туннеля).

Опция "Обнаружение неработающего пира DPD" (Dead Peer Detection) предназначена для определения работоспособности туннеля.

В настройках Фазы 1 в поле "Идентификатор локального шлюза" вы можете использовать любой идентификатор: "IP-адрес", "FQDN" (полное имя домена), "DN" (имя домена), "E-mail" (адрес эл. почты). В нашем примере используется идентификатор "DN" (имя домена) и в пустое поле идентификатора вписано произвольное имя.

Важно

Обратите внимание на идентификаторы локального и удаленного шлюзов в настройках 1-й фазы туннеля IPSec.

Идентификаторы должны быть разнымии указаны "крест-накрест" (крестообразно). Например, выбрав в качестве идентификатора значение "DN", установите на сервере:Идентификатор локального шлюза:

serverИдентификатор удаленного шлюза:

client

и на клиенте:

Идентификатор локального шлюза:

clientИдентификатор удаленного шлюза:

server

При множественных туннелях настройки локального и удаленного идентификаторов

должны быть уникальны для каждого туннеля.В настройках Фазы 2 в поле "Локальные подсети" нужно указать адрес локальной сети (в нашем примере

192.168.0.0), а в поле "Удаленные подсети" указать адрес удаленной сети, которая будет находиться за IPSec-туннелем (в нашем примере192.168.2.0).Важно

На обеих сторонах туннеля IPSec VPN настройки Фазы 1 и Фазы 2 обязательно должны совпадать. В противном случае туннель не будет установлен.

После создания IPsec-подключения переведите переключатель в состояние Включено.

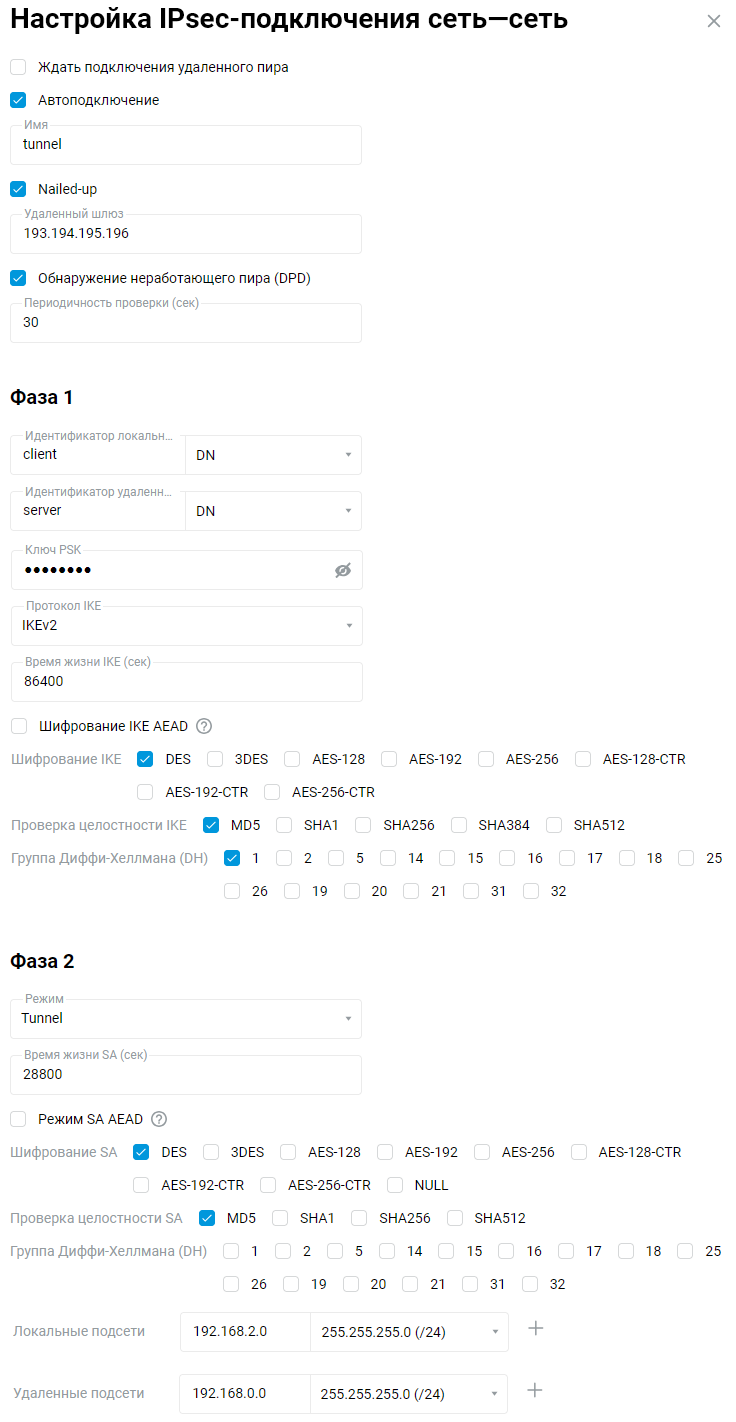

Настройка Netcraze в роли клиента (инициатора подключения IPSec).

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" нажмите "Добавить подключение".

Откроется окно "Настройка IPsec-подключения сеть-сеть". В нашем случае этот Netcraze выполняет роль клиента, поэтому включите опцию "Автоподключение" (в этом случае инициатором подключения выступает клиент).

Опция "Nailed-up" предназначена для поддержания соединения в активном состоянии и восстановления туннеля при разрыве (данный параметр достаточно включить на одном конце туннеля).

Опция "Обнаружение неработающего пира DPD" (Dead Peer Detection) предназначена для определения работоспособности туннеля.

В поле "Удаленный шлюз" укажите публичный IP-адрес или доменное имя удаленного интернет-центра (это может быть имя CrazeDNS или DDNS).

Важно

В настройках Фазы 1 в полях "Идентификатор локального шлюза" и "Идентификатор удаленного шлюза" нужно указать те же идентификаторы, которые вы использовали на удаленном интернет-центре, но указаны они должны быть "крест-накрест" (крестообразно). Например, выбрав в качестве идентификатора значение "DN" установите на сервере:

Идентификатор локального шлюза:

serverИдентификатор удаленного шлюза:

client

и на клиенте:

Идентификатор локального шлюза:

clientИдентификатор удаленного шлюза:

server

При множественных туннелях настройки локального и удаленного идентификаторов должны быть уникальны для каждого туннеля.

В настройках Фазы 2 в поле "Локальные подсети" нужно указать адрес локальной сети интернет-центра (в нашем примере

192.168.2.0), а в поле "Удаленные подсети" указать адрес удаленной сети, которая будет находиться за установленным туннелем (в нашем примере192.168.0.0).Важно

На обеих сторонах туннеля IPSec VPN настройки Фазы 1 и Фазы 2 обязательно должны совпадать. В противном случае туннель не будет установлен.

После создания IPsec-подключения переведите переключатель в состояние Включено.

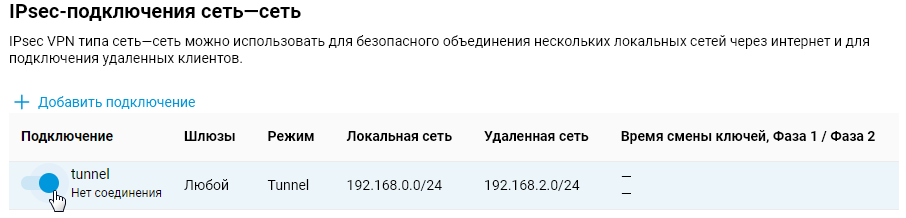

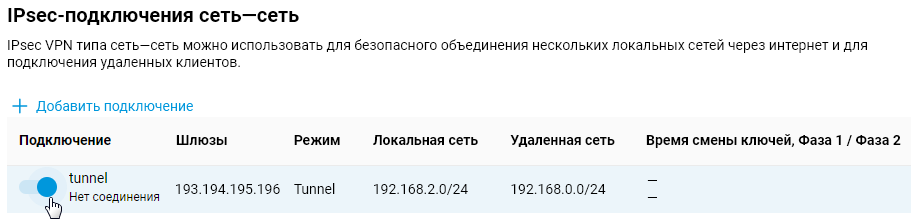

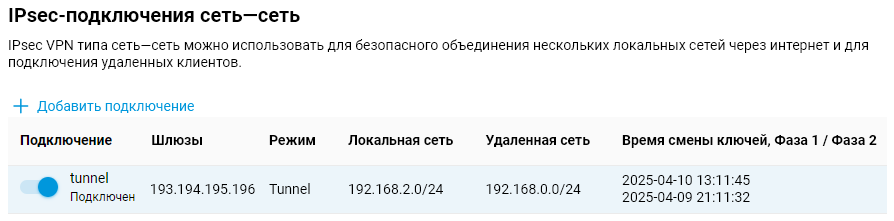

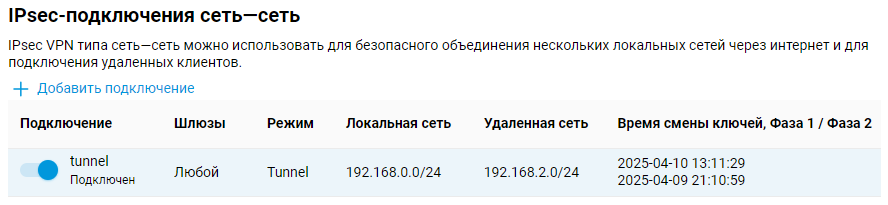

Проверка состояния IPsec-подключения.

Если настройки подключения были указаны верно на устройствах, то туннель IPSec VPN должен установиться между интернет-центрами.

На странице "Другие подключения" в разделе "IPsec-подключения сеть-сеть" будет показан статус подключения. При установке туннеля статус подключения будет "Подключен".

Пример статуса туннеля на интернет-центре Netcraze (в роли клиента):

Пример статуса туннеля на интернет-центре Netcraze (в роли сервера):

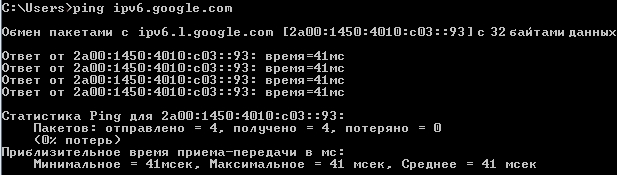

Для проверки работоспособности туннеля выполните пинг интернет-центра или компьютера удаленной сети, находящегося за туннелем IPSec VPN.

Подсказка

Широковещательные broadcast-запросы (например, NetBIOS) не будут проходить через VPN-туннель, поэтому в сетевом окружении имена удаленных хостов не будут отображаться (доступ к ним возможен по IP-адресу, например